Guide de l'administrateur

Les sections suivantes décrivent comment utiliser la console de gestion de RAC/M Identity pour effectuer les tâches d'exploitation de votre service de GIA ainsi que comment configurer et administrer la solution.

Les divers sujets sont présentés dans l'ordre général du menu principal de la console de gestion.

Note

Les instructions suivantes assument que vous êtes connectés à la console de gestion de RAC/M Identity avec un compte administrateur possédant les droits suffisants.

Voir Se connecter pour la première fois pour plus d'informations.

À propos des opérations

RAC/M Identity est conçu pour fonctionner de façon complètement automatisée, avec un minimum d'efforts requis des pilotes et administrateurs de la solution. Une fois configurée et rodée, la logique d'affaires permet d'automatiser la grande majorité des traitements.

En tant que pilote de la solution, vous devez vous assurer du bon fonctionnement de la solution et vos tâches consistent essentiellement à suivre les indicateurs, à réagir si vous recevez des alertes signalant des erreurs ou des anomalies et à investiguer et résoudre les problèmes le cas échéant.

À cet effet, vous utiliserez principalement la fonction Gestion du menu principal.

L'option Gestion du menu principal permet de:

- Réviser et exécuter des séquences de traitements

- Visualiser les journaux

- Gérer les utilisateurs locaux de RAC/M Identity

- Gérer les profils de RAC/M Identity

- Visualiser les événements d'audit

Réviser et exécuter des séquences

En général, les séquences sont paramétrées pour être exécutées automatiquement selon un horaire et un calendrier déterminés lors de la configuration des séquences.

Réviser une séquence

La fenêtre affichée lors de l'ouverture de cette option de menu reflète les résultats de la dernière séquence exécutée. Vous pouvez aussi réviser les résultats détaillés de toute autre séquence.

Pour réviser l'exécution d'une séquence:

Dans le menu GESTION, cliquez sur Exécution de séquence.

Pour réviser l'exécution d'une séquence autre que celle qui est affichée, cliquez sur l'onglet Historique et sélectionnez la séquence à visualiser dans la liste.

Les derniers résultats apparaissent dans le tableau DÉTAILS DU JOURNAL D'EXÉCUTION. Chaque module de la séquence est répertorié avec le nombre d'items traités et le temps qu'il a fallu pour les traiter.

Dans la colonne Code de retour, le code 100 indique que le module a été exécuté avec succès. Tout autre code indique une erreur. Pointez sur l'icône représentant un point d'interrogation à côté de Code de retour pour afficher la liste des codes de retour.

S'il y a des erreurs pendant le traitement, l'état du traitement apparaît en orange ou en rouge.

Pour visualiser le détail des erreurs, vous devez ouvrir le fichier journal des erreurs du module qui a échoué. Il se trouve dans le répertoire que vous avez identifié lors de la configuration du module (voir Configurer un module).

Note

Vous pouvez visualiser tous les journaux d'erreurs à partir du menu GESTION de la console d'administration. Voir Visionner les journaux.

Exécuter une séquence manuellement

En général, l'exécution d'une séquence est planifiée automatiquement (voir Configurer une séquence), mais vous pouvez être amené à l'exécuter manuellement, notamment lors des premiers tests de nouvelles séquences.

Pour exécuter une séquence manuellement:

- Dans le menu GESTION, cliquez sur Exécution de séquences.

Dans la liste Séquence à exécuter, sélectionnez la séquence que vous souhaitez exécuter manuellement.

Pour repartir le traitement au début cliquez la case à cocher Redémarrer du début

Cliquez sur Exécuter.

Vous pouvez voir la progression de chaque module au fur et à mesure de son exécution. Vous pouvez revoir les résultats à la fin.

Arrêter et repartir une séquence

Vous pouvez interrompre une séquence en cours d'exécution en cliquant sur le boutons Arrêter et la relancer en cliquant sur le bouton Exécuter.

Visionner les journaux

Pour visionner les journaux:

Dans le menu GESTION, cliquez sur Journaux.

Dans la liste, sélectionnez le fichier que vous souhaitez visionner.

Vous pouvez afficher le contenu des journaux en format brut en cliquant sur l'icônesitué en haut à droite de l'écran principal.

Note

Le contenu des journaux d'erreur est très technique et sert essentiellement à investiguer la cause de problèmes. Les journaux sont utiles à l'équipe de support technique d'OKIOK ainsi qu'aux intégrateurs et experts techniques de la solution.

Gérer les utilisateurs locaux

Il existe deux types de comptes utilisateurs RAC/M Identity: Les utilisateurs locaux qui ne sont généralement utilisés que pour la configuration initiale et la mise en place de RAC/M Identity et les comptes utilisateurs fédérés qui sont utilisés au quotidien par les pilotes, les utilisateurs finaux, les opérateurs, les gestionnaires, les approbateurs, les certificateurs, etc. pour effectuer des opérations GIA et gérer une mise en œuvre opérationnelle de RAC/M Identity.

Les comptes locaux sont créés à partir de la console d'administration et sont authentifiés à l'aide de la base de données de mots de passe intégrée. Il ne devrait normalement y avoir qu'un très petit nombre de comptes locaux, idéalement un seul. Les comptes locaux ne sont normalement utilisés que pour l'installation et la configuration initiales de RAC/M Identity.

Les comptes fédérés n'ont pas besoin d'être créés manuellement car ils sont importés d'un annuaire d'entreprise tel qu'Active Directory ou Entra ID. Les comptes fédérés sont authentifiés à l'aide d'un mécanisme d'authentification externe tel qu'Active Directory ou un fournisseur d'authentification SAML et affectés par des règles d'affaires au profil RAC/M Identity approprié en fonction de leurs responsabilités.

Pour créer un compte utilisateur local :

- Dans le menu GESTION, cliquez sur Utilisateurs RAC/M.

- En haut à droite de la page, cliquez sur le bouton

.

- Sous Détails, entrez les informations requises comme suit :

| Champ | Description |

|---|---|

| Identifiant | Dans la zone de texte, saisissez le nom qui sera utilisé pour connecter à RAC/M Identity. |

| Nom complet | Dans la zone de texte, saisissez le nom complet de l'utilisateur. |

| Profil RAC/M | Dans la liste, sélectionnez le profil que vous souhaitez attribuer à l'utilisateur. Cela détermine les menus et les fonctions auxquels l'utilisateur aura accès. Si le profil souhaité ne figure pas dans la liste, vous pouvez le créer. |

| Identité associée | Ceci est utilisé pour associer une identité à cet utilisateur interne. Le cas échéant, sélectionnez dans la liste une identité à associer au nouvel utilisateur. L'utilisateur pourra alors s'authentifier en utilisant l'ID et le mot de passe de l'identité associée au lieu de l'identifiant et du mot de passe interne. |

| Nouveau mot de passe | Entrez le mot de passe qui sera utilisé pour vous connecter à RAC/M Identity. |

| Confirmation du mot de passe | Réinscrivez le mot de passe précédemment entré. |

- Cliquez sur Enregistrer.

Important

Bien que ce mot de passe ne soit utilisé que pour la configuration initiale de RAC/M Identity, il est important que vous choisissiez un mot de passe de haute qualité pour assurer une protection suffisante pendant le processus d'installation et de configuration.

Il sera possible (et recommandé) de désactiver l'utilisation des mots de passe intégrés une fois qu'un fournisseur d'authentification sera configuré.

Pour générer ou révoquer une clé API

Les clés API sont utilisées pour s'authentifier auprès des serveurs de RAC/M Identity lors de l'utilisation de services Web. Une fois générées, elles doivent être copiées et collées là où elles seront utilisées.

Pour générer une clé API :

1- Cliquez sur le bouton Générer.

Pour régénérer une clé d'API :

1- Cliquez sur le bouton Regénérer.

Pour révoquer une clé API :

1- Cliquez sur le bouton Révoquer et confirmez lorsque cela vous est demandé.

Important

Les clés API sont des éléments cryptographiques sensibles qui doivent être protégés pour empêcher tout accès non autorisé aux services Web de RAC/M Identity. Vous devez faire preuve de la plus grande prudence pour éviter que les clés ne soient compromises.

Gérer les profils RAC/M Identity

Dans RAC/M Identity, les profils vous permettent de définir à quels menus et fonctionnalités les utilisateurs auront accès. Ceci est utile pour limiter ce que certains utilisateurs peuvent voir et faire dans la console de gestion en fonction de leurs responsabilités.

Pour créer un profil de RAC/M Identity :

- Dans le menu GESTION, cliquez sur Profils RAC/M.

- Cliquez sur le bouton Créer nouveau

.

- Dans la zone de texte Profil RAC/M, incrivez un nom pour le profil.

- Dans la liste Page d'acceuil, sélectionnez la page que les utilisateurs verront après s'être connectés.

| Page d'accueil | Description |

|---|---|

| Tableau de bord | La page d'accueil principale présente un tableau de bord complet avec des indicateurs graphiques. Il s'agit de la page d'accueil standard pour l'utilisation de la console d'administration pour les opérateurs et les administrateurs de RAC/M Identity. |

| Libre-service | Il s'agit de la page de destination normalement utilisée par les utilisateurs finaux, les gestionnaires, les approbateurs et les certificateurs qui ont seulement besoin d'effectuer des tâches GIA telles que l'émission et l'approbation de demandes ou l'exécution de campagnes de révision d'accès, mais qui n'ont pas besoin d'accéder aux fonctions de gestion de RAC/M Identity. |

- Sous Éléments, cochez les cases correspondant aux autorisations que vous souhaitez accorder au profil.

- Cliquez sur Enregistrer.

Note

N'oubliez pas que les sélections et les modifications s'appliquent à tous les utilisateurs ayant ce profil.

Voir aussi

Visualiser le journal d'audit

Le journal d'audit affiche, en ordre chronologique, l'historique détaillé de toutes les requêtes, les décisions et les actions prises par RAC/M Identity qu'elle soient initiées par la console de gestion, le portail libre-service, par les traitements automatisés, les APIs Web ou de tout autre façon.

Le journal d'audit assure la traçabilité complète de tous les événements pouvant affecter les accès et permet de reconstituer les accès détenus par une identité à un moment donné.

Le journal d'audit est très détaillé et donc très volumineux. Afin de faciliter l'analyse et les recherches d'événements spécifiques, des fonctions de filtrage élaborées sont disponibles.

Vous pouvez filtrer par date en cliquant sur l'icône de calendrier situé en haut à droite du filtre et sélectionner ou désélectionner les catégories d'événements ou les événements spécifiques que vous voulez retenir ou retirer.

Les événements qui ajoutent des droits sont illustrés par un rond vert, les événements qui retirent des droits sont illustrés par un rond rouge, alors que les événements liés aux traitements automatisés sont illustrés par un rond bleu.

Pour visualiser le journal d'audit :

- Dans le menu GESTION, cliquez sur Audits. L'écran principal affiche les derniers événements de l'audit.

- Déterminez la plage de dates à analyser et sélectionnez ou désélectionnez les événements que vous voulez retenir ou éliminer pour fin d'analyse.

L'écran est divisé en deux sections, l'une pour le Flux d'activité et l'autre pour la section Filtre.

Flux d'activité

La section de gauche, appelée Flux d'activité, présente une ligne d'historique du plus récent au plus ancien. Chacun de ces enregistrements offre des informations sur l'événement ainsi que des bulles d'information sur les entités impliquées dans cet enregistrement. Certains de ces enregistrements peuvent contenir des informations supplémentaires qui peuvent être affichées en appuyant sur l'icône de liste déroulante.

| Icônes | Description |

|---|---|

| Étend la section pour afficher plus d'informations sur un enregistrement d'audit spécifique. | |

| Recharge la liste d'audit avec les derniers enregistrements de la base de données. |

Si les enregistrements sont liés à des exécutions de séquences, des icônes permettent de comprendre rapidement l'événement :

| Icônes de séquence | Description |

|---|---|

| Début de la séquence | |

| Fin de la séquence | |

| Début du module | |

| Fin du module |

Filtres

La section de droite représente les filtres qui peuvent être utilisés pour réduire les informations affichées à gauche.

En haut de cette section, deux icônes vous aident à utiliser les filtres:

| Icônes de filtre | Description |

|---|---|

| Représente le nombre de filtres qui ont été sélectionnés. | |

| Permet de sélectionner une date de début et de fin. |

Le champ de recherche vous aide à trouver les filtres qui vous intéressent et facilite leur choix. Si vous effectuez une recherche avec cette boîte de filtres, vous avez deux options.

- Sélectionner tous les résultats de la recherche. Permet de sélectionner tous les éléments visibles dans la liste des filtres.

- Ajouter les éléments sélectionnés au filtre actuel. Vous permet de faire des sélections dans cette liste et, lorsque vous appuyez sur Appliquer, ces sélections seront ajoutées à la sélection précédente. Si vous ne choisissez pas cette option, lorsque vous appuyez sur Appliquer, les filtres précédemment sélectionnés seront remplacés par ceux choisis avant que vous n'appuyiez sur ce bouton.

Une fois les sélections effectuées, cliquez sur Appliquer pour filtrer la liste à gauche.

Barre latérale d'audit

Lorsque vous ouvrez le panneau détaillé d'une entité, il se peut que la barre latérale d'audit soit présente, identifiée par l'étiquette Flux d'activité. Si c'est le cas, elle se présentera comme suit :

Cliquez sur la barre latérale Flux d'activité pour la faire apparaître. Une fois ouverte, la barre latérale de gauche ressemble à ceci:

La barre latérale Flux d'activités fonctionne comme le Panneau dédié décrit ci-dessus, à quelques exceptions près:

- La barre latérale affiche le Flux d'activités lors de l'affichage initial. Si vous cliquez sur l'icône de filtre en haut à droite, la barre latérale passe à la sélection du filtre.

- Dans le contexte du filtre, vous pouvez effectuer des sélections et cliquer sur le bouton Appliquer. Lorsque vous cliquez sur le bouton, le contexte redevient le Flux d'activité et le filtre sélectionné affecte la liste.

Fichiers de log des audits

Les actions de l'utilisateur qui déclenchent des audits sont enregistrées par un enregistreur spécial "AUDIT". Les actions qui entraînent l'exécution d'audits par lots ne sont pas enregistrées. Ces actions sont généralement effectuées par le système.

Les audits enregistrés peuvent être envoyés à une solution SIEM en modifiant la configuration de log4j. Voici un exemple qui peut être ajouté à la configuration du fichier [repertoire d'installation]\Okiok Data\RACM Identity\conf\log4j2.xml pour créer un fichier contenant uniquement les logs d'audit :

<Configuration>

<Appenders>

...

<RollingFile name="Audit" fileName="logs/audits.log" filePattern="logs/audits.log.%i">

<PatternLayout>

<Pattern>%d [%X{request_id}] [%X{login}] [%X{user}] [%X{client_ip}] [%-5p] [%t] [%c] %x- %m%n</Pattern>

</PatternLayout>

<Policies>

<SizeBasedTriggeringPolicy size="10MB"/>

</Policies>

<DefaultRolloverStrategy max="10"/>

</RollingFile>

</Appenders>

<Loggers>

...

<logger name="AUDIT" level="info" additivity="false">

<appenderRef ref="console"/>

<appenderRef ref="Audit"/>

...

</logger>

</Loggers>

</Configuration>Voir aussi

La documentation de la librairie Log4j peux être consulté ici: Log4j Configuration

À propos des Gens

Cette section présente comment gérer les Personnes,les Identités et les Comptes dans RAC/M Identity.

À cet effet, vous utiliserez la fonction Gens du menu principal.

Nous utilisons le terme Gens pour désigner l'aspect humain dans la solution RAC/M Identity. Dans ce contexte, les Personnes, les Identités et les Comptes se rapportent aux Gens.

L'option Gens du menu principal permet de:

- Visualiser, éditer, ajouter et retirer des Personnes

- Apparier des identités aux Personnes

- Visualiser, éditer, ajouter et retirer des Identités

- Apparier des Comptes aux Identités

Les options Approbation des appariements et Apparier les audits sont désuètes et ne doivent pas être utilisées.

Personnes

Les personnes sont des personnes physiques qui interagissent avec les systèmes d'information. Elles doivent être prises en charge par le référentiel d'identité et d'accès RAC/M Identity.

Identités

Les identités correspondent à chacune des relations qu'une personne entretient avec l'organisation. Une personne peut avoir plusieurs identités simultanées.

Exemple

Prenons l'exemple de Chantal St-Germain. Elle travaille à l'hôpital St-Jude. Elle est à la fois médecin praticien et chercheuse. Ainsi, deux inscriptions ont été créées pour elle dans deux sources d'identités distinctes : la base de données des médecins et la base de données des chercheurs universitaires externes.

Ces deux identités lui donnent accès à différentes applications (via des comptes et des accès logiques), à des clés physiques et à des zones de l'hôpital.

Les informations trouvées dans ces sources d'identités diffèrent :

- Dans la première source d'identité (qui l'identifie comme un médecin praticien), son nom de famille était orthographié "Saint-Germain".

- Dans la deuxième source d'identité (qui l'identifie comme un chercheur), son nom de famille était orthographié "St-Germain" et la lettre "e" est absente de son prénom.

Bien qu'ils n'aient pas été inscrits de la même façon dans les sources, dans RAC/M Identity, ils sont liés à la même personne et considérés comme Chantale St-Germain.

Comme RAC/M Identity relie ces deux identités à une seule personne, il n'est pas nécessaire de normaliser les différentes identités qui ont été créées dans les systèmes d'origine. Si vous créez une nouvelle identité pour Chantale, elle sera également liée à la bonne personne.

Par conséquent, quand son projet de recherche se terminera, son identité de chercheuse deviendra inactive et les accès correspondants seront révoqués. Mais tous les comptes et accès logiques aux actifs nécessaires pour travailler en tant que médecin, resteront actifs et valides.

Importer des personnes et des identités

Cette section présente les étapes que vous devez suivre pour importer les données d'identités et d'accès, telles que les personnes, les identités, les accès et les droits, dans RAC/M Identity afin d'effectuer les analyses et les traitements de gestion d'identité.

Pour importer des personnes et des identités:

- Passez en revue le collecteur IdentitiesImport qui importera les données dans la table d'import. Si les données sont importées depuis un fichier CSV, la primitive utilisée sera ModuleCopyCSVToTable. Si les données sont importées à l'aide d'un connecteur ICF, la primitive utilisée sera ModuleICFImport Data.

- Au besoin, utilisez un formateur et des modules supplémentaires si les données sources doivent être adaptées au format de la table RAC/M.

- Passez en revue le module IdentificationCopy qui copiera les données de la table d'import dans le référentiel RAC/M. Le module prêt à l'emploi est ModuleCopyColumnsAndInserts.

- Examinez les blocs Imports et Copies pour exécuter, entre autres, le collecteur IdentitiesImport et le module IdentificationCopy.

- Vérifiez la séquence Imports pour vous assurer qu'elle contient les blocs Imports et Copies.

Vous pouvez ensuite exécuter cette séquence de base pour importer des données.

Voir aussi

Ajouter manuellement des personnes et des identités

Normalement, les personnes (personnes) et leurs relations d'affaires (identités) sont ajoutées à RAC/M Identity en important les données des sources d'identités (voir A propose de l'analyse des données) et en convertissant les identités en personnes. Cependant, il se peut que vous deviez créer manuellement une personne, pour un consultant ou un fournisseur par exemple.

Note

Comme il n'existe pas de sources autoritaires pour les Personnes, les Identités sont généralement converties automatiquement en Personnes par la logique d'affaires lorsqu'elles sont importées pour la première fois. Cela élimine pratiquement le besoin de créer manuellement des personnes dans RAC/M Identity.

Ce cas rarissime ne devrait se produire que si une personne doit avoir accès à vos systèmes mais qu'il n'y a pas de source d'identité ou de moyen d'en importer une et de la convertir.

Voir aussi Convertir une Identité en Personne

Ajouter une Personne

Pour ajouter une personne:

Dans la barre de menu, cliquez sur GENS> Personnes.

En haut à droite de la page, cliquez sur le bouton

.

Entrez les informations requises comme suit : Sous Détails :

Nom de famille, Second prénom, Prénom

Incrivez toutes les informations relatives à la personne. Le contenu de la zone de texte Nom de famille apparaîtra dans la première colonne du tableau de RAC/M Identity. Le Prénom apparaîtra dans la troisième colonne.

Nom de jeune fille, Nom complet, Numéro de sécurité sociale

Ces informations ne sont pas obligatoires mais peuvent être utiles pour différencier les personnes portant le même nom.

Note

Assurez-vous de vous conformer à vos politiques et aux lois applicables sur la protection des informations personnelles par rapport à la saisie et à l'utilisation des informations des utilisateurs telles que la date de naissance et le numéro d'assurance sociale. Dans la plupart des juridictions, ces informations sont considérées comme hautement confidentielles et leur utilisation est encadrée par des lois et règlements.

Date de naissance, Courriel, Courriel facultatif

Date de naissance ouvre un calendrier dans lequel vous sélectionnez le jour, le mois et l'année de la date de naissance de la personne.

Au bas de la page, cliquez sur le bouton Enregistrer. Continuez à saisir les informations et enregistrez les modifications en cliquant sur le bouton Enregistrer. Ouvrez la zone Plus...

Adresse

Dans la zone de texte, incrivez l'adresse de la personne.

Numéro de téléphone à domicile, numéro de téléphone supplémentaire, numéro de téléphone cellulaire, numéro de téléavertisseur

Ces informations ne sont pas obligatoires mais peuvent être utiles si une personne doit être jointe en dehors de l'organisation.

Date de création et dernière modification

Ces cases indiquent la date de création de l'entrée dans RAC/M Identity et la date de sa dernière modification. Ceci est utile lorsque des mesures doivent être prises lorsqu'une personne ne travaille plus avec l'organisation ou que son statut a changé.

Sous Informations supplémentaires :

Langues

Dans la zone de texte, incrivez la langue préférée de la personne pour les communications.

Il est possible d'inscrire une locale spécifique, par exemple "en_US" pour l'anglais américain. La langue choisie est utilisée pour les communications par courriel et la locale est utilisée pour l'affichage des dates. Référez-vous à Configuration de la locale pour plus d'informations.

Identifiant1 et Identifiant2

Ces zones de texte peuvent être utilisées pour contenir des informations supplémentaires qui peuvent être utiles à la logique d'affaires dans les séquences, la modélisation des rôles ou les revues d'accès.

Attributs étendus

Cette section affiche les attributs étendus qui ont été attachés à l'objet Personnes. Ils peuvent être utilisés pour contenir une liste de valeurs séparées par des virgules qui sont pertinentes pour gérer l'accès à vos systèmes d'information, comme les certifications, les formations, les qualifications, les intérêts, etc.

Cliquez sur le bouton Enregistrer.

La personne est ajoutée à RAC/M Identity. Si la personne n'est pas associée à une identité, son Etat effectif est automatiquement défini comme "Terminé".

Note

La liste d'identités associées à la personne, située au bas de la page, restera vide jusqu'à ce que vous associiez la personne à une identité dans la page Appariement d'identités ou Identités.

:::

Ajouter une Identité

Note

Les Identités sont généralement importées à partir de sources d'identités comme les systèmes RH, les bases de données d'étudiants ou encore les registres des stagiaires et contractuels. Ceci élimine pratiquement le besoin de créer manuellement des Identités dans RAC/M Identity.

Ce cas rare ne devrait se produire que si une personne doit avoir accès à vos systèmes mais qu'il n'y a pas de source d'identité ou de moyen de l'importer.

Pour ajouter une identité:

Dans la barre de menu, cliquez sur GENS> Identité.

En haut à droite de la page, cliquez sur le bouton

.

Entrez les informations requises comme suit : Sous Détails :

Nom de famille, Second prénom, Prénom

Incrivez toutes les informations relatives à l'identité. Le contenu de la zone de texte Nom de famille apparaîtra dans la première colonne du tableau de RAC/M Identity. Le Prénom apparaîtra dans la troisième colonne.

Numéro d'employé, source, date de naissance et courriel

Dans la zone de texte, incrivez le numéro de l'employé ; il est possible qu'il n'y ait pas de numéro si, par exemple, la personne est un consultant externe. La case Date de naissance ouvre un calendrier dans lequel vous sélectionnez le jour, le mois et l'année de la date de naissance de la personne. Incrivez le courriel de la personne.

Dans la liste Source, sélectionnez la source d'où proviennent les informations d'identité. Inscrivez le nom de la source existante, comme les systèmes RH par exemple.

Note

Assurez-vous de vous conformer à vos politiques et aux lois applicables sur la protection des informations personnelles par rapport à la saisie et à l'utilisation des informations des utilisateurs telles que la date de naissance. Dans la plupart des juridictions, ces informations sont considérées comme hautement confidentielles et leur utilisation est encadrée par des lois et règlements.

Personne associée

Dans la liste, incrivez le nom ou le prénom de la personne et sélectionnez la personne pour laquelle vous créez cette nouvelle identité. Si le statut de la personne était "Terminé", il deviendra "Actif" après avoir enregistré l'identité si elle est active.

Au bas de la page, cliquez sur le bouton Enregistrer. Sous Emploi :

Organisation et département

Dans la liste Organisation, sélectionnez l'organisation pour laquelle la personne travaille sous cette nouvelle identité. Dans la liste Département, sélectionnez un département existant dans lequel la personne travaillera sous cette nouvelle identité ou incrivez le nom du nouveau département s'il a été créé pour les identités qui y travailleront.

Titre, Lieu de travail, Statut d'emploi et Type d'emploi

Ouvrez chaque liste et sélectionnez les items qui s'appliquent à la nouvelle identité.

Centre de coût, date d'embauche et date de cessation d'emploi

Dans la zone de texte Centre de coût, incrivez le nom du département en charge de la paie de la personne. La Date d'embauche ouvre un calendrier dans lequel vous sélectionnez le jour, le mois et l'année où la personne a commencé à travailler sous cette nouvelle identité. La Date de fin d'emploi peut être utilisée pour indiquer la date de fin d'emploi afin d'initier le processus de révocation des accès.

Conseil

C'est une bonne pratique que d'inscrire une date de fin d'emploi aux contractuels et externes afin de s'assurer que les accès sont révoqués automatiquement lorsque les mandats se terminent.

Responsable, certificateur, groupe approbateur et groupe à notifier lors de l'approvisionnement

Dans chacune des listes, incrivez les premières lettres du nom ou cliquez sur la flèche pour ouvrir la liste et sélectionner les supérieurs hiérarchiques, les personnes chargées de réviser et certifier les accès ainsi que les groupes de délégation qui doivent approuver les demandes d'accès.

Sous Informations complémentaires :

Adresse, Pays, Téléphone, Type de mobile, Profession, et Langue

Dans chaque zone de texte, incrivez les informations requises.

Identifiants

Ces zones de texte peuvent être utilisées pour contenir des éléments d'informations supplémentaires tels que des identifiants qui peuvent être utiles à la logique d'affaires dans les séquences, la modélisation des rôles ou les revues d'accès.

Noms de comptes

Vous pouvez utiliser ces zones de texte pour saisir les noms de comptes d'accès fondamentaux associés à une identité. Par exemple, ces noms de comptes peuvent être utilisés par la logique d'affaires pour faciliter l'appariement des comptes ou pour créer des comptes dans des systèmes cibles. Ces champs sont typiquement renseignés automatiquement par la logique d'affaires.

Conseil

Par exemple, les champs Identifiants et Noms de comptes peuvent être utilisés pour inscrire des comptes ou des nomenclatures de compte différentes du compte primaire qui doivent être utilisées pour certains environnements patrimoniaux tels que les centrales IBM. De cette façon la logique d'affaires sera en mesure de créer des comptes selon des nomenclatures arbitraires.

Extras

Ces zones de texte peuvent être utilisées pour contenir des informations supplémentaires qui peuvent être utiles à la logique d'affaires dans les séquences, la modélisation des rôles ou les revues d'accès.

Sous Fonctions supplémentaires et Attributs étendus :

Fonctions supplémentaire, date de début et date de fin

Dans la liste Fonction supplémentaire, inscrivez les premières lettres de la fonction supplémentaire qui correspond à une responsabilité attribuée à une identité et sélectionnez-la dans la liste ou inscrivez le nom de la fonction supplémentaire à attribuer. Le champ Date de début ouvre un calendrier dans lequel vous sélectionnez le jour, le mois et l'année où la personne a commencé, ou commencera, cette fonction supplémentaire. Dans le champ Date de fin, saisissez la date à laquelle cette fonction supplémentaire prend fin. Si vous devez ajouter une fonction supplémentaire, cliquez sur le bouton

.

Voir aussi

Attributs étendus

Cette section affiche les attributs étendus qui ont été attachés à l'objet Identités. Ils peuvent être utilisés pour contenir une liste de valeurs séparées par des virgules qui sont pertinentes pour gérer l'accès à vos systèmes d'information, comme les certifications, les formations, les qualifications, les intérêts, etc.

Cliquez sur Enregistrer.

L'identité est ajoutée.

Note

La liste des comptes associés à la personne, située en bas de la page, restera vide jusqu'à ce que les comptes soient appariés, soit automatiquement, soit manuellement dans la page Appariement des identités.

Fusionner les personnes

Si vous vous rendez compte que 2 personnes ou plus créées dans RAC/M Identity correspondent à la même personne physique, vous pouvez les fusionner pour corriger le référentiel.

Pour fusionner des personnes:

- Dans la barre de menu, cliquez sur GENS> Personnes.

- Dans la zone de texte Recherche, incrivez le nom des entrées multiples.

- Dans la liste, cochez la case Fusionner à côté des entrées à fusionner.

Cliquez sur le bouton Fusionner situé en bas de la page.

La page Fusion de personnes s'ouvre, affichant la liste des personnes que vous avez sélectionnées.

Dans la colonne Cible, sélectionnez la personne que vous souhaitez conserver. Il s'agit de la personne qui restera et qui combinera désormais toutes les informations.

Note

La personne sélectionnée comme cible de la fusion sera la source d'information faisant autorité sur cette personne. Les informations de l'autre personne seront supprimées à l'exception des champs qui seront copiés.

Important

La fusion ne peut pas être annulée. Lors de la prochaine importation de données, les informations ne seront pas dupliquées à nouveau.

Cliquez sur le bouton Fusionner.

Les personnes ont été fusionnées.

Convertir une identité en personne

Si vous avez une identité orpheline, c'est-à-dire une identité qui n'est pas associée à une personne, et qu'il n'y a personne à qui l'attribuer, vous pouvez créer une personne sur la base de cette identité.

Note

En général, les identités sont automatiquement converties en personnes par la logique d'affaires lors de l'importation initiale d'identités à partir de sources autoritaires. Cette procédure manuelle n'est utilisée que dans le cas rarissime où la logique d'affaires ne peut effectuer la conversion.

Pour convertir une identité en une personne:

Dans la barre de menu, cliquez sur GENS> Appariement des identités. La page Appariement des identités s'ouvre.

Dans la liste de gauche, sélectionnez l'identité pour laquelle vous souhaitez créer une personne.

Note

Si la liste est longue, dans la zone de texte, incrivez les quelques premières lettres de l'identité que vous recherchez et cliquez sur le bouton de la loupe.

Cliquez sur le bouton Créer personne.

La page Personne s'ouvre et les informations déjà contenues dans l'identité sont automatiquement saisies. Vous pouvez compléter la fiche de la personne selon les renseignements disponibles si nécessaire.

Cliquez sur Enregistrer.

La nouvelle personne est créée et son statut est défini comme "actif".

Note

L'identité à partir de laquelle vous avez créé la personne est automatiquement ajoutée à la liste des identités située en bas de la page.

Apparier les identités aux personnes

Si le système n'a pas été en mesure de faire correspondre automatiquement certaines identités parce qu'il n'y a pas de clés uniques (voir Déterminer des identifiants uniques), vous devrez les faire correspondre manuellement.

Pour faire correspondre une identité à une personne:

Dans la barre de menu, cliquez sur GENS> Appariement des identités. La page Appariement des identités s'ouvre.

Dans la liste de gauche, sélectionnez l'identité à laquelle vous souhaitez associer une personne. Si la la liste est longue, inscrivez quelques lettres de l'identité que vous recherchez et cliquez sur le bouton de la loupe. Une liste de personnes identifiées par les algorithmes d'appariement sélectionnés s'affiche dans la section de droite.

Sélectionnez la personne à laquelle vous voulez apparier l'identité.

Cliquez sur le bouton Apparier situé au bas de la page.

La correspondance entre l'identité et la personne a été établie. L'identité apparaît maintenant dans la liste au bas de la page de détails de la personne.

Note

Si la liste est vide, vous pouvez inscrire quelques lettres du nom de la personne que vous recherchez dans la barre de recherche en haut de la zone de droite et cliquer sur la loupe. Une liste de personnes correspondant aux critères de recherche s'affichera. Vous pouvez alors continuer la procédure à partir du point 4 ci-dessus.

Si elle ne s'y trouve pas, vous pouvez créer une personne ou convertir une identité en personne tel qu'expliqué plus haut.

Parfois, le système ne peut pas établir de correspondance automatique entre les identités parce que deux personnes se ressemblent tellement qu'il ne peut pas les distinguer. Dans ce cas, vous devez examiner l'ensemble des données pour déterminer la bonne personne.

Dissocier les identités et les personnes

Si une correspondance a été établie mais que vous vous rendez compte que l'identité est associée à la mauvaise personne, vous pouvez les dissocier.

Note

Si cette erreur se produit après une correspondance automatique, révisez les règles de correspondance.

Pour dissocier une identité d'une personne:

Dans la barre de menu, cliquez sur GENS> Personnes. La page Personnes s'ouvre.

Dans la liste, sélectionnez le nom de la personne dont vous voulez retirer une identité (voir Effectuer une recherche dans une page de sélection).

Dans la page Détails des personnes, sous Identités, cliquez sur l'identité que vous voulez dissocier.

Dans la liste Personne associée, effacez le nom de la personne que vous ne voulez pas voir liée à cette identité et cliquez sur Enregistrer.

L'identité n'est plus associée à la personne et elle apparaît à nouveau dans la liste des identités orphelines de la page Appariement des identités (voir La page d'appariement des identités).

Gérer la situation d'emploi pour une identité

La situation d'emploi d'une identité est gérée via les champs suivants:

- État d'emploi

- Date de fin d'emploi

L'état d'emploi a une valeur interne (propre à la solution RAC/M Identity) et une valeur source (importée de la source d'identité), qui peuvent être différentes l'une de l'autre. Si l'identité est gérée par RAC/M Identity et non importée d'une source RH (comme ce pourrait être le cas pour certains contractuels), les deux valeurs seront toujours identiques. La valeur interne est toujours celle qui sera utilisée dans la logique d'affaires et sert de remplacement ("override") de l'état dans la source RH. Ceci permet de traiter les situations où un départ doit être traité avant que les RH ne saisissent l'information nécessaire. La valeur source représente la valeur réelle dans la source d'identité.

Les colonnes dans la table IDENTIFICATION qui gèrent l'état sont SOURCE_EMPLOYMENT_STATUS_ID et EMPLOYMENT_STATUS_ID. La date de fin d'emploi est quant à elle dans TERMINATION_DATE.

Information importante concernant les états d'emploi

Les états d'emploi peuvent contenir un grand nombre de valeurs en provenance des différentes sources d'identité. Il faut utiliser les mappages pour faire correspondre tous ces états à un des états effectifs (Actif, Inactif ou Terminé) que la solution utilise dans sa logique d'affaires.

Relation entre les différents champs d'emploi

Il existe une relation précise entre les champs liés à la situation d'emploi et cette relation dicte comment les règles d'affaires sont appliquées.

Date de fin d'emploi (TERMINATION_DATE): Ce champ est utilisé par la solution pour déclencher un départ de l'identité. C'est le module

ModuleHRTerminationDatequi vérifie cette date lors de son exécution et déclenche le départ en modifiant l'état d'emploi (EMPLOYMENT_STATUS_ID).État d'emploi source (HR_EMPLOYMENT_STATUS_ID): Lorsque ce champ change suite à l'importation de la source RH, il est automatiquement copié dans le champ État d'emploi (EMPLOYMENT_STATUS_ID).

Ce champ lance également les processus de changement de statut d'emploi lorsque le statut effectif d'emploi change. Par exemple, si un employé passe du statut "Congé maladie" (Inactif) à "Congé long terme" (Inactif), il n'y a pas de changement du statut effectif d'emploi (Inactif -> Inactif) et donc aucun processus lancé. Mais si l'employé passe de "Actif (Actif) à "Retraité" (Terminé), le processus de départ sera lancé.

État d'emploi (EMPLOYMENT_STATUS_ID): Ce champ peut changer de plusieurs façons:

- Avis de départ immédiat dans le libre-service

- Lorsque la date de fin d'emploi est arrivée

- Lorsque le statut d'emploi source change

Il est souvent utilisé pour remplacer temporairement (Override) l'état d'emploi source. Ensuite, lorsque la source RH change pour refléter le nouveau statut, l'état d'emploi source est copié dans l'état d'emploi et le remplacement temporaire se termine: les deux champs ont la même valeur.

L'état d'emploi

L'état d'emploi d'une identité peut être modifié directement dans la page d'administration en modifiant son état d'emploi ou sa date de fin d'emploi.

Dans la page Détails des identité, sous Identités, consultez les champs État d'emploi et Date de fin d'emploi

Il peut également être modifié à travers une demande dans le libre-service en demandant un Avis de départ - employé ou un Avis de départ - contractuel externe.

La date de fin d'emploi permet de modifier l'état d'une identité à Terminée en spécifiant la date à laquelle elle ne sera plus à l'emploi. Cette façon est idéale pour planifier le départ d'une identité et s'assurer que son état soit modifié à la date de sa fin d'emploi.

Modification via l'import

L'import à partir de la source RH vers RAC/M Identity devrait uniquement modifier les champs RH, soit l'état d'emploi source (SOURCE_EMPLOYMENT_STATUS_ID). De la même façon, RAC/M Identity ne fera pas de modification sur le champ source.

Connecteur et collecteur

Voir les sections Configurer un connecteur ICF et Créer un collecteur pour importer des données.

Lorsqu'un changement dans l'état source est constaté à l'import, RAC/M Identity compare l'état effectif source avec l'état effectif RAC/M Identity. S'ils ne sont pas identiques, cela signifie un changement dans l'état de l'identité. Une demande de modification d'identité est donc lancée. De plus, l'état RAC/M Identity est remplacé par l'état source qui vient d'être importé et l'événement est audité.

Modification via une demande dans le libre-service

Il est possible de faire des demandes dans le libre-service qui ont éventuellement l'effet de modifier l'état d'une identité. Par exemple, il est possible de demander la fin de l'emploi d'une identité. Lorsque ces demandes sont approuvées et complétées, l'état RAC/M Identity est modifié en fonction de la demande. S'il s'agit d'une demande de fin d'emploi, la date de fin d'emploi sera modifiée pour la date choisie.

Modification via l'interface administrateur

Il est seulement possible de modifier l'état RAC/M Identity via l'interface administrateur. L'état source ne peut pas être modifié.

Impacts d'une désactivation

La désactivation d'une identité est habituellement temporaire. Il peut s'agir, par exemple, d'un congé-maladie ou d'un travailleur saisonnier.

Lors de la désactivation d'une identité, RAC/M Identity tentera de désactiver tous les comptes que celle-ci possède. Ces comptes conserveront tous les groupes qui leur sont associés. Cela facilitera leur réactivation, le cas échéant. Pour ce faire, RAC/M Identity lancera des demandes de désactivation pour ces comptes.

Impacts d'une activation

Dans le cas de l'activation d'une identité, RAC/M Identity lancera des requêtes d'activation des comptes qui ont été désactivés préalablement par la solution.

Comptes non réactivés

Si des comptes étaient déjà inactifs avant que le processus de désactivation de l'identité ne soit démarré, ceux-ci ne seront pas réactivés. Cela est nécessaire pour que l'identité n'ait pas plus de droits lors de sa réactivation qu'elle n'en avait lors de sa désactivation.

Une conséquence de cela est que si l'identité n'a pas été désactivée via la solution RAC/M Identity, aucun compte ne sera réactivé car la solution ne sait pas quels comptes étaient actifs ou non au moment de la désactivation.

Prenons par exemple une identité active qui possède deux comptes: techadmin, qui est actif, et labadmin, qui est inactif. L'identité se fait désactiver. Conséquemment, son compte techadmin est également désactivé. Lors de la réactivation de l'identité, seulement le compte techadmin est réactivé. Pour activer labadmin, il faudrait le demander explicitement.

Impacts d'une fin d'emploi

La fin d'emploi d'une identité est habituellement définitive. Il peut s'agir, par exemple, d'un départ à la retraite ou d'une démission. Si une personne dont l'identité a été terminée revient dans l'entreprise, une nouvelle identité est habituellement créée.

Conséquemment, une fin d'emploi démarre un processus de terminaison des comptes. Ce processus varie beaucoup dépendamment des pratiques de l'entreprise et de l'actif visé. Il peut aller de la simple désactivation du compte à la suppression complète.

Processus de terminaison n'implique pas le statut terminé

Les actions prises sur un compte lors du processus de terminaison dépendent de l'intégration faite pour cet actif. En particulier, il est possible que le processus de terminaison ne fasse que désactiver un compte. Dans ce cas, l'état effectif de ce compte sera "Inactif" suite à la terminaison.

Ceci peut sembler contre-intuitif, mais cela reflète en réalité la flexibilité que la solution offre. La solution permet de définir deux processus différents pour les comptes (désactivation et terminaison), mais si cette distinction n'est pas nécessaire pour un actif donné, les deux processus peuvent être identiques et le compte aura le même état à la fin des deux processus.

Traitement des demandes concurrentes

- Lorsqu'une demande de modification d'identité est traitée, toutes les autres demandes de modification faites antérieurement pour cette identité sont annulées

Diagramme

Gérer les comptes d'accès dans RAC/M Identity

Cette section présente comment gérer les comptes d'accès dans RAC/M Identity.

Les comptes permettent aux personnes, aux automatismes et aux dispositifs d'accéder aux systèmes et aux applications. Ils se composent généralement d'un identifiant et d'un mot de passe et sont associés à des droits d'accès permettant d'exécuter certaines fonctions ou d'accéder à certaines informations. Les comptes sont affectés à des identités ; par conséquent, une personne peut posséder différents comptes sous des identités distinctes.

Exemple

Un développeur a accès à son poste de travail Windows, à la solution de suivi des problèmes et à une solution de dépôt de code. Il a des comptes dans chacune de ces solutions et ces comptes doivent être associés à cette identité. Ce même développeur est également en charge de la fête de Noël et peut détenir des comptes pour ce projet particulier. Lorsque le projet de Noël sera terminé, ces comptes ne seront plus requis et peuvent être désactivés.

Les comptes sont ajoutés au référentiel de RAC/M Identity par la logique d'affaires invoquée lors de l'importation des données des systèmes cibles (voir Importer des personnes et des identités).

Comptes personnels et impersonnels

Les comptes personnels sont ceux qui appartiennent à des identités associées à des personnes. Les comptes impersonnels ne sont pas associés à une identité ou à une personne. Par exemple, les comptes techniques, de systèmes, génériques et autres, sont des comptes impersonnels.

Fiduciaires

Afin d'assurer la saine gouvernance des comptes impersonnels, qui sont souvent des comptes à privilèges élevés, ils doivent être assignés à des fiduciaires. Les fiduciaires sont des identités responsables de réviser périodiquement les comptes impersonnels qui leur sont assignés afin d'en valider la pertinence.

Si un fiduciaire quitte l'entreprise ou change de fonction, les comptes impersonnels qui lui sont assignés doivent être réassignés à un autre fiduciaire

Les comptes impersonnels doivent être révoqués dès qu'ils ne sont plus requis.

Comptes appariés et non appariés

Lors de l'importation, la logique d'affaires tente d'apparier les comptes aux identités en utilisant un ensemble d'algorithmes visant à identifier les identités correspondants aux comptes avec le plus de certitude possible. Si un appariement peut être effectué sans équivoque, le compte passe à l'état apparié. Toutefois, dans certains cas il n'est pas possible d'associer un compte à une identité avec certitude, le compte est alors placé dans l'état non-apparié.

La logique d'affaires peut être raffinée itérativement pour améliorer le niveau d'appariement automatique jusqu'à ce qu'il ne reste qu'un petit nombre de comptes à apparier manuellement. Ce sont ces comptes, qui n'ont pas été appariés automatiquement, qui apparaissent dans cette liste et qui doivent être appariés manuellement.

Note

Comme les comptes impersonnels ne peuvent être appariés à des identités, ils apparaîtront dans la liste des comptes non appariés tant qu'ils ne sont pas assignés à des fiduciaires.

La page d'appariement des comptes

La page d'appariement des comptes permet:

- D'apparier les comptes personnels aux identités

- D'étiqueter les comptes afin de les organiser selon des catégories

- D'assigner les comptes techniques aux fiduciaires

Afin de faciliter la navigation, des filtres de recherches sont disponibles. A gauche de l'écran, sont situés les filtres de recherche des comptes, alors que les filtres de recherche des identités sont situés à droite de l'écran.

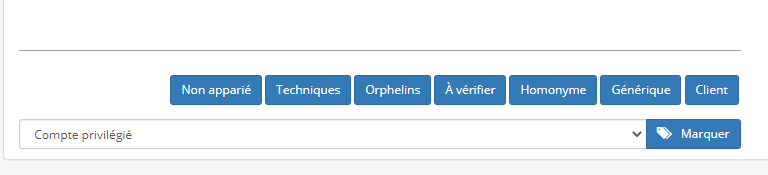

Filtres de recherche des comptes

Le champ Étiquette/État permet de déterminer quel sous-ensemble de comptes est affiché dans la liste. Par défaut, les comptes non appariés sont affichés. Si des comptes ont déjà été étiquetés, ils peuvent être affichés en sélectionnant l'étiquette appropriée.

Les champs Regroupement d'Actif et Actif permettent de sélectionner un sous-ensemble de comptes associés aux actifs sélectionnés.

La liste des comptes affichés peut être réduite en sélectionnant Afficher seulement les comptes actifs ou en inscrivant quelques lettres des comptes recherchés. Finalement, le bouton Recherche avancée permet de raffiner les critères de recherche.

Filtres de recherche d'identités

La liste d'identités proposées dans la liste de droite est basée sur les filtres sélectionnés sous la rubrique Suggestions. Ces filtres permettent de proposer des sous-ensembles d'identités affichées pour faciliter l'appariement.

| Filtres | Description |

|---|---|

| Fiduciaires de compte | Propose des identités qui sont déjà des fiduciaires de comptes. |

| Diminutifs | Propose des identités dont les surnoms (par exemple, "Mike" au lieu de "Michael") peuvent correspondre aux comptes à apparier. |

| Soundex | Propose des identités selon les homophones du nom de famille. |

| Nom de famille/Prénom permuté | Propose des identités qui peuvent correspondre en considérant les permutations du nom et prénom . |

| Nom de famille | Propose des identités sur la base du nom de famille uniquement. |

| Multiples Soundex | Propose des identités selon les homophones du prénom et du nom de famille. |

Note

En fonction des filtres sélectionnés, RAC/M Identity tentera d'identifier l'identité la plus plausible pour l'appariement. Si une telle identité peut être déterminée avec un niveau de certitude suffisant, elle sera pré-sélectionnée.

Étiqueter des comptes

Afin de faciliter le travail d'appariement des comptes, les comptes non appariés peuvent être regroupés et étiquetés. Une fois étiquetés, ils peuvent être affichés en blocs et la logique d'affaires peut être paramétrée pour effectuer des traitements spécifiques en fonctions des étiquettes. La page d'appariement des comptes propose un certain nombre d'étiquettes standards au bas de la fenêtre de gauche. De plus, vous pouvez définir et assigner vos propres étiquettes.

Note

Le bouton Non-apparié affecte l'état du compte. Les comptes peuvent être dans l'un ou l'autre des états appariés ou non-appariés et être étiquetés avec les étiquettes ci-bas.

| Étiquette | Description |

|---|---|

| Non apparié | Place les comptes dans l'état non-appariés. Ceci peut-être utilisé pour ramener un ou plusieurs comptes qui ont été marqués appariés à l'état original. |

| Technique | Désigne les comptes techniques. Ces comptes seront assignés comme des comptes fiduciés aux identités. |

| Orphelin | Désigne des comptes qui ne peuvent être associés à une identité. Ces comptes peuvent représenter un certain risque et devraient être révoqués. |

| A vérifier | Désigne des comptes qu'on ne peut rapidement apparier à une identité et qui requièrent une investigation plus poussée. |

| Homonyme | Désigne des comptes qu'on ne peut rapidement apparier à une identité parce qu'il y a plus d'une identité qui peut correspondre au compte. Ces comptes requièrent une investigation plus poussée. |

| Générique | Désigne des comptes qui sont utilisés par plusieurs personnes. Ils ne peuvent être apparier à une seule personne. Ces comptes doivent être assignés à des fiduciaires. |

| Client | Désigne des comptes qui sont appartiennent à une entité autre que l'organisation qui met en place le sevice de GIA. Cette étiquette est utilisée dans le contexte de services impartis, où les utilisateurs des organisations client ont aussi des comptes dans les systèmes informatiques. Ces comptes doivent être assignés à des fiduciaires. |

La liste déroulante affiche les étiquettes personalisées à votre organisation. Elle vous permet d'étiqueter les comptes sélectionnés avec des étiquettes qui sont spécifiques et pertinentes à votre organisation.

Exemple

Les étiquettes personalisées peuvent être utilisées pour marquer les comptes à haut privilèges, par exemple, pour faciliter la définition de campagnes de revues d'accès à privilèges élevés.

Vous pouvez créer des étiquettes personalisées dans le menu CONFIGURATION>Mappage.

Voir aussi

Pour étiqueter des comptes:

Dans la barre de menu, cliquez sur GENS> Appariement des comptes.

Par défaut, les comptes non appariés sont affichés dans la liste de gauche.

Utilisez les filtres et la barre de recherche des comptes pour raffiner la liste des comptes à étiqueter.

Sélectionnez les comptes que vous souhaitez étiqueter.

Cliquez sur un des boutons au bas de la section de gauche pour étiqueter les comptes sélectionnés ou choississez une étiquette dans la liste déroulante au bas de la page et cliquez sur Marquer.

Apparier des comptes à une identité

Si le système n'a pas été en mesure de faire correspondre automatiquement certains comptes et certaines identités parce qu'il n'existe pas de clés d'identification uniques, vous devrez les faire correspondre manuellement.

Pour apparier un compte à une identité:

Dans la barre de menu, cliquez sur GENS> Appariement des comptes.

Par défaut, les comptes non appariés sont affichés dans la liste de gauche. Utilisez les filtres et la barre de recherche des comptes pour raffiner la liste des comptes à apparier

Sélectionnez le ou les comptes que vous souhaitez associer à une personne.

Utilisez les filtres d'identités dans la section de droite pour afficher des identités potentielles.

Sélectionnez une identité dans la liste et cliquez sur le bouton Apparier.

Le compte et l'identité ont été mis en correspondance. Le compte apparaît maintenant dans la liste au bas de la page des détails de l'identité.

Note

Si plusieurs comptes avec la même nomenclature sont détectés, un panneau s'affichera qui vous proposera d'apparier en bloc l'ensemble des comptes similaires. Ceci facilite et accélère grandement le travail d'appariement manuel.

Dissocier un compte d'une identité

Inversement, si une correspondance a été établie et que vous constatez qu'elle n'aurait pas dû l'être, vous pouvez dissocier un compte d'une identité.

Pour dissocier un compte d'une identité :

- Cliquez sur PERSONNE> Identité.

- Dans la zone de texte Recherche, incrivez quelques lettres du nom ou prénom de l'identité à laquelle le compte a été associé et cliquez sur la loupe.

- Dans la liste, cliquez sur l'identité désirée. La page Détails des identités s'ouvre.

- Sous Comptes, cliquez sur le bouton

à côté du compte que vous voulez dissocier.

- Cliquez sur OK pour confirmer.

Le compte n'est plus associé à l'identité et est déplacé vers la liste des comptes non-appariés dans la page Appariement des comptes.

Assigner des comptes aux fiduciaires

Dans la barre de menu, cliquez sur GENS> Appariement des comptes.

Par défaut, les comptes non appariés sont affichés dans la liste de gauche.

Sélectionner les comptes Techniques ou Génériques non-appariés.

Utilisez les filtres et la barre de recherche pour raffiner la liste des comptes à assigner.

Sélectionnez les comptes que vous souhaitez assigner. Utilisez les filtres d'identités dans la section de droite pour afficher des identités potentielles.

Sélectionnez une identité dans la liste et cliquez sur le bouton Apparier.

Voir aussi

Transférer un compte

Lorsque qu'un compte n'est pas associé à la bonne identité, et que vous savez à qui il devrait être associé, vous pouvez le transférer directement à l'autre identité au lieu de le supprimer puis de le faire correspondre à nouveau.

Pour transférer un compte:

Dans la barre de menu, cliquez sur PERSONNE> Identité.

Dans la liste, cliquez sur la personne dont vous voulez transférer le compte à une autre personne. La page Détails Identité s'ouvre.

Sous Comptes, cliquez sur le bouton

à côté du compte que vous voulez transférer.

Dans la boîte de dialogue Transfert de compte, dans la liste Sélectionner une identité, incrivez le nom de l'identité à laquelle vous voulez affecter le compte ou sélectionnez-la dans la liste.

Cliquez sur Transférer.

Le compte apparaît maintenant dans la liste de comptes dans la page "détails" de l'identité.

À propos des actifs

Cette section présente comment créer et gérer des actifs dans RAC/M Identity.

Dans RAC/M Identity, un Actif est tout composant appartenant à l'organisation que les gens utilisent pour mener leurs activités et qui nécessite des privilèges d'accès, qu'ils soient logiques ou physiques. Les actifs peuvent être, par exemple, des systèmes, des applications, des composantes d'infrastructure ou même des éléments physiques.

Dans ce contexte, le système de paie, les logiciels métiers, le système de messagerie, le réseau sans fil, les applications infonuagiques, les portes, etc. sont tous des exemples d'actifs.

Pour créer et gérer les actifs, vous utiliserez l'option ACTIFS du menu principal.

L'option ACTIFS du menu principal permet de:

- Visualiser, modifier et ajouter des Regroupements d'actifs

- Visualiser, modifier et ajouter des Actifs

- Visualiser, modifier, ajouter et retirer des Comptes d'accès

- Visualiser, modifier, ajouter et retirer des Groupes

- Visualiser, modifier, ajouter et retirer des Items

- Visualiser, modifier, ajouter et retirer des Permissions

- Visualiser, modifier, ajouter et retirer des Groupes de délégation

Regroupement d'actifs

Afin de faciliter la gestion, les actifs sont toujours associés à un Regroupement d'actifs. Par défaut, les actifs sont associés au regroupement Default. Vous pouvez créer autant de regroupements d'actifs que désiré et y assigner tous les actifs requis.

Exemple

Si votre entreprise intègre plusieurs entités indépendantes qui utilisent des systèmes informatiques similaires comme Active Directory ou Office 365, il peut-être utile de créer des regroupements d'actifs par entités. Ainsi, il n'y aura pas de collision sur les noms d'actifs, même si les actifs sont les mêmes dans les différentes entités car les actifs sont désignés par la forme cannonique "Regroupement d'actif/Actif".

Stratégies de sélection de comptes

Lorsqu'un accès à un actif est octroyé à une identité, un compte doit être créé et lorsque les accès doivent être retirés, les comptes doivent être révoqués. RAC/M Identity intègre plusieurs stratégies pour créer ou sélectionner des comptes dans un contexte d'approvisionnement et de désaprovisionnement automatisé.

Les listes déroulantes proposent plusieurs stratégies ainsi qu'une courte description. Les stratégies sélectionnées au niveau d'un regroupement d'accès s'appliquent à l'ensemble des actifs associés au regroupement si des politiques spécifiques n'ont pas été assignées aux actifs. En général, les stratégies qui retournent plusieurs comptes ou tous les comptes sont plus appropriées pour le désaprovisonnement, alors que les stratégies d'approvisionnenment ne doivent sélectionner ou créer qu'un seul compte.

Les stratégies diffèrent sur la façon dont le ou les comptes sont sélectionnés. Voici une brève description des stratégies disponibles.

Sélectionner n'importe quel compte actif sélectionne un compte actif qui peut être trouvé sur n'importe quel actif auquel l'identité visée a accès. Si aucun compte n'est trouvé, un compte sera créé en utilisant la politique de création de compte associée à l'actif.

Sélectionner tous les comptes sélectionne l'ensemble des comptes, actifs et inactifs, appartenant à l'identité visée sur les actifs associés au regroupemement. Cette stratégie est typiquement utilisée pour retirer l'ensemble des comptes d'une identité lors du désaprovisionnement.

Sélectionner tous les comptes actifs sélectionne l'ensemble des comptes actifs appartenant à l'identité visée sur les actifs associés au regroupemement. Cette stratégie est typiquement utilisée pour retirer l'ensemble des comptes d'une identité lors du désaprovisionnement.

Sélectionner un compte actif ou en créer/activer un basé sur le compte primaire de l'identité sélectionne un compte actif s'il n'y en qu'un seul, sinon une erreur sera retournée. S'il n'y en a aucun, un nouveau compte sera créé ou réactivé en utilisant le contenu du champ Identité primaire de l'objet Identité visé. Si ce champ est vide, un nouveau compte sera créé en utilisant la politique de création de comptes associée à l'actif. Cette stratégie est recommandée pour l'approvisionnement.

Sélectionner un compte actif ou en créer/activer un basé sur le courriel de l'identité sélectionnera un compte actif s'il n'y en qu'un seul, sinon une erreur sera retournée. S'il n'y en a aucun, un nouveau compte sera créé ou réactivé en utilisant le contenu du champ Courriel de l'objet Identité visé. Si ce champ est vide, un nouveau compte sera créé en utilisant la politique de création de comptes associée à l'actif. Cette stratégie est recommandée pour l'approvisionnement.

Note

Le contenu des listes déroulantes peut changer au fil de l'évolution de RAC/M Identity. Référez vous au contenu des listes déroulantes et à la description associée pour choisir les stratégies appropriées.

Créer un regroupement d'actifs

Pour créer un regroupement d'actifs:

Dans la barre de menu, cliquez sur ACTIFS> Regroupements d'actifs.

En haut à droite de la page, cliquez sur le bouton

.

Saisissez les informations requises comme suit :

Nom

Incrivez le nom du regroupement d'actifs. Choisissez un nom significatif et représentatif du regroupement.

Description

Saisissez une brève description du regroupement. Elle aidera les pilotes à distinguer entre les différents regroupements d'actifs.

État

Dans la liste, sélectionnez Activé pour activer les actifs associés à ce regroupement. C'est à dire qu'ils seront visibles pour la logique d'affaires qui pourra traiter les données d'accès associés à ces actifs et prendre action le cas échéant.

Sélectionnez Désactivé pour désactiver tous les actifs associés à ce regroupement. Dans ce cas, les actifs ne seront pas visibles à la logique d'affaires et aucune analyse ne sera effectuée ni aucune action ne sera prise.

Conseil

L'état Déactivé peut être utile lorsque les actifs associés au regroupement sont en cours d'intégration ou si le regroupement représente des environnements distincts qui ne doivent pas être activés momentanément.

Nom technique

Incrivez un nom qui sera utilisé par RAC/M Identity comme clé unique. Un bon nom technique doit être unique, permanent et refléter l'objet associé. exemple: Medusa_prod_Mtl.

Approvisionnement

Sous Approvisionnement, dans les listes déroulantes, sélectionnez les stratégies de sélection des comptes les plus appropriés pour le provisionnement et le déprovisionnement. Voir Stratégies de sélection de comptes.

Si vous laissez ces champs vides, les stratégies associées aux actifs seront appliquées.

- Sous Notification

- Cette configuration détermine si un courriel est envoyé lorsqu'un compte ou un groupe de ce regroupement d'actifs est approvisionné. Le courriel est envoyé au(x) destinataire(s) spécifié(s).

- Sélectionnez le niveau de granularité pour Comptes et Groupes à configurer pour les notifications relatives aux événements de provisionnement.

- Sous Notification

Si des attributs étendus ont été ajoutés à l'objet Regroupement d'actif, vous pouvez y inscrire les valeurs appropriées.

Cliquez sur Enregistrer.

Le regroupement d'actifs est ajouté à RAC/M Identity. Ce regroupement est maintenant disponible pour y associer des actifs.

Modifier un regroupement d'actifs

Pour modifier un regroupement d'actifs:

Dans la barre de menu, cliquez sur ACTIFS> Regroupements d'actifs.

Sélectionnez le regroupement d'actifs que vous voulez modifier. Vous pouvez naviguer directement vers les listes d'Actifs, de Comptes, de Groupes,d'Items et de Permissions associées au regroupement sélectionné en cliquant sur les boutons respectifs.

Effectuez les modifications nécessaires.

Cliquez sur Enregistrer.

Retirer un regroupement d'actifs

Il n'est pas possible de retirer un regroupement d'actifs.

Créer un actif

Dans la majorité des cas, les actifs doivent être créés manuellement, directement dans la console de gestion. Toutefois, il existe quelques situations où les actifs peuvent être ajoutés au référentiel de RAC/M Identity en important les données des sources de données (voir Analyse des données).

C'est le cas par exemple de serveurs ou d'applications qui utilisent un format commun de fichiers plats pour extraire les comptes et les accès associés. C'est aussi le cas pour des serveurs ou des équipements dont la configuration est documentée dans une base de données de gestion des configurations CMDB. Dans ces deux cas, les actifs peuvent être créés automatiquement dans le référentiel sans intervention humaine.

Lors de la création d'un actif vous pouvez inscrire les méta-données et les éléments de configuration qui déterminent le niveau d'intégration ainsi que les détails du fonctionnement de la logique d'affaires par rapport à cet actif. Bien sûr, le niveau d'intégration peut évoluer avec le temps, au fur et à mesure que votre organisation gagne en maturité par rapport aux processus de GIA. Les détails de configuration des actifs visés devront être ajustés en conséquence.

Pour créer manuellement un actif:

Dans la barre de menu, cliquez sur ACTIFS> Actifs.

En haut à droite de la page, cliquez sur le bouton

.

Entrez les informations requises comme suit :

Nom

Incrivez le nom de l'actif. Choisissez un nom significatif et représentatif de l'actif.

Nom technique

Incrivez un nom qui sera utilisé par RAC/M Identity comme clé unique. Un bon nom technique doit être unique, permanent et refléter l'objet associé. exemple: Medusa_AD_MTL.

État

Dans la liste, sélectionnez Activé pour activer l'actif. C'est à dire qu'il sera visible pour la logique d'affaires qui pourra traiter les données d'accès associés à cet actif et prendre action le cas échéant.

Sélectionnez Désactivé pour désactiver l'actif. Dans ce cas, l'actif ne seront pas visible à la logique d'affaires et aucune analyse ne sera effectuée ni aucune action ne sera prise.

Description

Saisissez une brève description de l'actif. Elle aidera les pilotes à distinguer entre les différents actifs.

Regroupement d'actifs

Sélectionnez ou incrivez quelques lettres pour rechercher le regroupement d'actifs auquel vous voulez associer l'actif. (Voir également Créer un regroupement d'actifs)

Source de synchronisation du mot de passe

Si vous prévoyez implanter une fonction de synchronisation de mots de passe, vous pouvez sélectionner l'Actif qui servira de source. C'est à dire, que quand un changement de mot de passe sera effectué sur l'actif source il sera propagé à tous les actifs qui l'utilisent comme source. Typiquement, les sources recommandées sont Active Directory ou Entra ID.

Pour inscrire un actif source, sélectionnez ou incrivez quelques lettres de l'actif recherché.

Laisser le champ vide si vous ne prévoyez pas mettre en oeuvre la synchronisation de mot de passe.

Catégorie

Les catégories permettent de regrouper logiquement les actifs afin d'effectuer des analyses et des traitements spécifiques. Les catégories peuvent être définies arbitrairement ce qui offre beaucoup de flexibilité pour représenter une structure pertinente à votre organisation.

Par exemple, des catégories peuvent être définies pour regrouper les actifs par niveau de criticité. Une autre possibilité et de regrouper les actifs par type de systèmes tels que systèmes financiers, systèmes RH, systèmes métiers, etc.

Sélectionnez une catégorie de la liste déroulante pour catégoriser l'actif si désiré. Vous pouvez laisser le champ vide si une catégorisation n'est pas requise.

Note

Les catégories doivent avoir été créées au préalable dans la section CONFIGURATION Mappages pour être disponibles dans la liste déroulante.

DN

DN signifie nom distingué (Distinguished Name). Ce champ est utilisé principalement avec des annuaires LDAP et X500. Vous pouvez laisser ce champ vide pour les actifs communs.

Type de système, OS et Identifiants

Ces champs sont des champs informationnels facultatifs qui peuvent servir à fournir des informations supplémentaires à la logique d'affaires. Vous pouvez les utiliser pour identifier la nature du système ou d'un serveur ainsi que le système d'exploitation si pertinent. Les champs identifiants peuvent être utilisés pour toute information supplémentaire qui peut être utile à la logique d'affaires.

Laissez les champs vides si non requis.

Date de la dernière validation, date de la dernière modification et date de la dernière validation.

Ces champs sont des indicateurs, mis à jour par RAC/M Identity pour refléter les dates des événements impliquant l'actif.

Fournisseur de services d'accès

Cette case à cocher est utilisée pour signaler que l'actif est utilisé pour contrôler l'accès à d'autres actifs. Les annuaires LDAP et les bases de données peuvent être utilisés comme fournisseur de services d'accès. Par exemple, les groupes d'Active Directory ou de Entra ID sont souvent utilisés pour contrôler l'accès à des actifs qui externalisent l'authentification et l'autorisation, tels que Citrix, BitWarden, etc.

Ceci permet à la logique d'affaires de traiter les groupes de sécurité de l'actif de façon à contrôler les accès pour les actifs qui en dépendent.

Cette case est typiquement cochée pour un annuaire Active Directory ou Entra ID utilisé pour contrôler l'accès à des actifs configurés comme des Applications logiques. Laissez la case vide pour tous les autres cas.

Voir aussi

Accès disponibles en libre-service

Lorsque vous cochez cette case, vous autorisez les demandes d'accès à cet actif via le portail libre-service de RAC/M Identity.

Voir aussi

Cliquez sur Enregistrer au bas de la page pour sauvegarder l'actif.

L'actif est ajouté au référentiel.

Note

Il est recommandé d'enregistrer l'actif en cours de création même si la configuration n'est pas complètement terminée.

Boutons Comptes, Groupes, Items, Permissions

Ces boutons dirigent directement vers des pages de listes qui affichent les éléments représentés par les boutons. Comme l'actif est en cours de création, ces listes sont vides et sans intérêt pour l'instant. Vous pouvez passer directement à la section Approvisionnement.

Approvisionnement

Sous Approvisionnement, dans les listes déroulantes, sélectionnez les stratégies de sélection des comptes les plus appropriés pour le provisionnement et le déprovisionnement. Voir Stratégies de sélection de comptes.

Si vous laissez ces champs vides, les stratégies associées au regroupement d'actifs seront appliquées.

- Sous Notification

- Cette configuration détermine si un courriel est envoyé lorsqu'un compte ou un groupe de ce regroupement d'actifs est approvisionné. Le courriel est envoyé au(x) destinataire(s) spécifié(s).

- Sélectionnez le niveau de granularité pour Comptes et Groupes à configurer pour les notifications relatives aux événements de provisionnement.

Propriétaire

Dans la liste, tapez les premières lettres du nom du propriétaire et sélectionnez-le.

Un propriétaire doit obligatoirement être désigné pour chaque actif. Le propriétaire est responsable de la saine gestion de l'actif et peut être impliqué dans l'approbation des requêtes d'accès et/ou dans la révision et la certification des accès, en particulier au niveau des accès à privilèges élevés.

Sélectionnez le propriétaire de l'actif en incrivant quelques lettres du nom du propriétaire dans la liste déroulante.

Groupe administrateur

Ce champ permet d'assigner un groupe de délégation qui correspond à l'équipe chargée d'exploiter l'actif, tout particulièrement d'exécuter les demandes et les révocations d'accès. C'est aux membres de ce groupe que seront transmises les demandes d'accès une fois approuvées, ainsi que les demandes de révocations d'accès, dans les cas où l'approvisionnement et le désapprovisionnment ne sont pas automatisés.

Sélectionnez le groupe administrateur de l'actif en incrivant quelques lettres du groupe dans la liste déroulante.

Conseil

Il est recommandé d'inscrire un groupe administrateur lors de l'implantation d'un nouvel actif pour assurer la création, la modification et le retrait des accès jusqu'à ce que l'approvisionnement et le désapprovisionnement puissent être totalement automatisés.

Note

Les groupes administrateurs doivent avoir été créés au préalable. Voir Créer un groupe de délégation

Groupe certificateur

Ce champ vous permet d'attribuer un groupe de délégation qui correspond à l'équipe responsable de la révision de l'élément. Les membres de ce groupe seront chargés d'approuver ou de rejeter les éléments à réviser dans les campagnes de révision.

Sélectionnez le groupe de certificateurs de l'actif en entrant quelques lettres du groupe dans la liste déroulante.

Attributs étendus

Si des attributs étendus ont été ajoutés à l'objet Actif, vous pouvez y inscrire les valeurs appropriées.

Définir le flux d'approbation

RAC/M Identity inclus une fonctionalité de flux d'approbation avancée et extrêmement flexible qui permet de définir un mode de fonctionnement comprenant jusqu'à trois niveaux d'approbation par simple paramétrage.

L'activation de chaque niveau est optionnelle, et peut être déterminée en fonction du niveau de risque associé à l'actif lui-même et aux groupes sous-jacents. Chaque niveau correspond à une étape qui doit être complétée pour passer à la prochaine. Chaque niveau peut invoquer des groupes de délégation afin d'assurer que les approbations soient réalisées le plus rapidement possible, même dans le cas où des intervenants ayant des responsabilités d'approbation sont indisponibles.

Pour chacun des niveaux suivants,indiquez si le niveau est requis et complétez les informations indiquant qui devra approuver les requêtes, le cas échéant.

Approbation liée à l'identité

Sélectionnez Requise si le responsable de la personne qui demande l'accès doit approuver l'accès à cette ressource. Dans ce cas, c'est le Groupe approbateur défini au niveau de l'identité qui sera utilisé.

Approbation liée au groupe

Sélectionnez Requise si le propriétaire de la ressource (actif ou groupe) ou un groupe de délégation doit approuver l'accès à cette ressource.

Si un groupe de délégation doit approuver la demande, sélectionnez le dans la liste déroulante.

Note

Les groupes de délégation doivent avoir été créés au préalable. Voir Créer un groupe de délégation

Approbation spéciale

Sélectionnez Requise par ce groupe approbateur spécial si vous avez besoin d'un troisième niveau d'approbation.

Ceci peut être utile, par exemple, pour accorder l'accès à une ressource critique pour laquelle une formation ou une certification spécifique est requise.

Si un groupe de délégation doit approuver la demande, sélectionnez le dans la liste déroulante.

Note

Les groupes de délégation doivent avoir été créés au préalable. Voir Créer un groupe de délégation

- Sous Notification

Cliquez Enregistrer pour sauvegarder l'actif.

Visualiser ou modifier un actif

Pour visualiser ou modifier un actif:

- Dans le menu ACTIFS, cliquez sur Actifs.

- Dans la liste, sous la colonne Actifs, sélectionnez l'actif que vous souhaitez visualiser ou modifier. Effectuez les modifications requises

- Cliquez sur Enregistrer pour sauvegarder vos modifications.

Ajouter un actif existant à un regroupement d'actifs

Pour ajouter un actif existant à un regroupement d'actifs:

Dans le menu ACTIFS, cliquez sur Actifs.

Dans la liste Regroupement d'actifs, sélectionnez l'actif que vous souhaitez ajouter au regroupement. Les actifs pour lesquels un regroupement d'actifs n'a pas été spécifié se retrouvent dans le regroupement Default.

Dans la page Détails des actifs, dans la liste déroulante Regroupement d'actifs, sélectionnez le regroupement auquel vous souhaitez ajouter l'actif.

Cliquez sur Enregistrer.

L'actif est maintenant associé au regroupement d'actif. Vous pouvez consulter tous les détails des actifs ainsi que des accès et permissions associés dans la page Détails des regroupements d'actifs.

Créer un groupe de délégation

Un groupe de délégation est un groupe d'identités auxquels le propriétaire du groupe a délégué ses responsabilités. Par exemple, les membres peuvent approuver une demande d'accès si le propriétaire du groupe n'est pas disponible pour le faire.

Pour créer un groupe de délégation:

Dans la barre de menu, cliquez sur Actifs> Groupes de délégation.

En haut à droite de la page, cliquez sur le bouton

.

Sous Détails, entrez les informations requises comme suit :

Nom

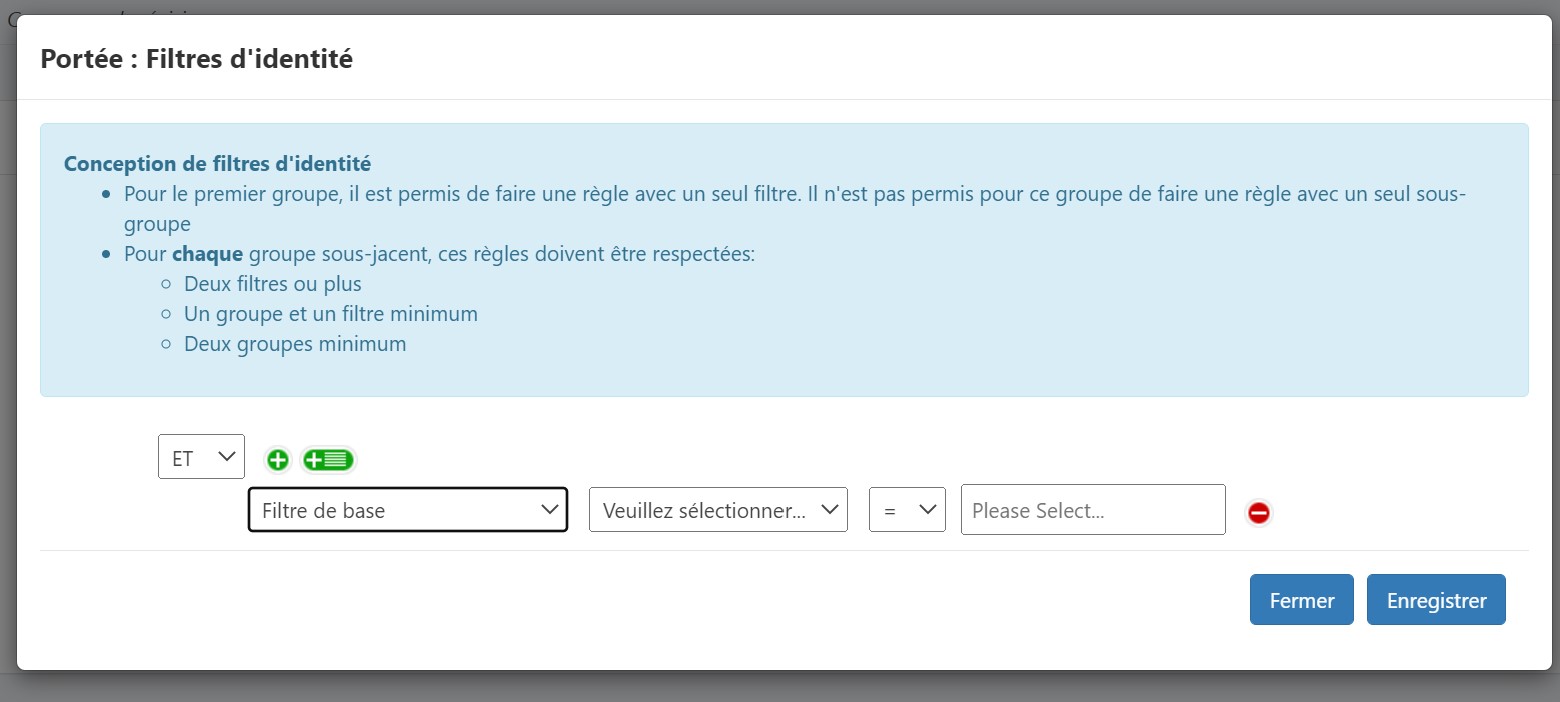

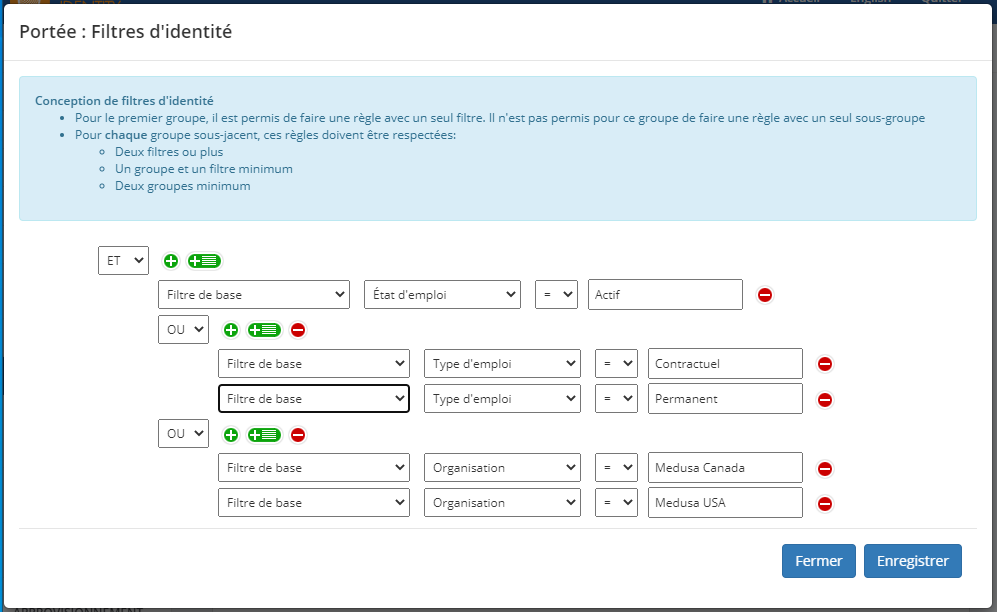

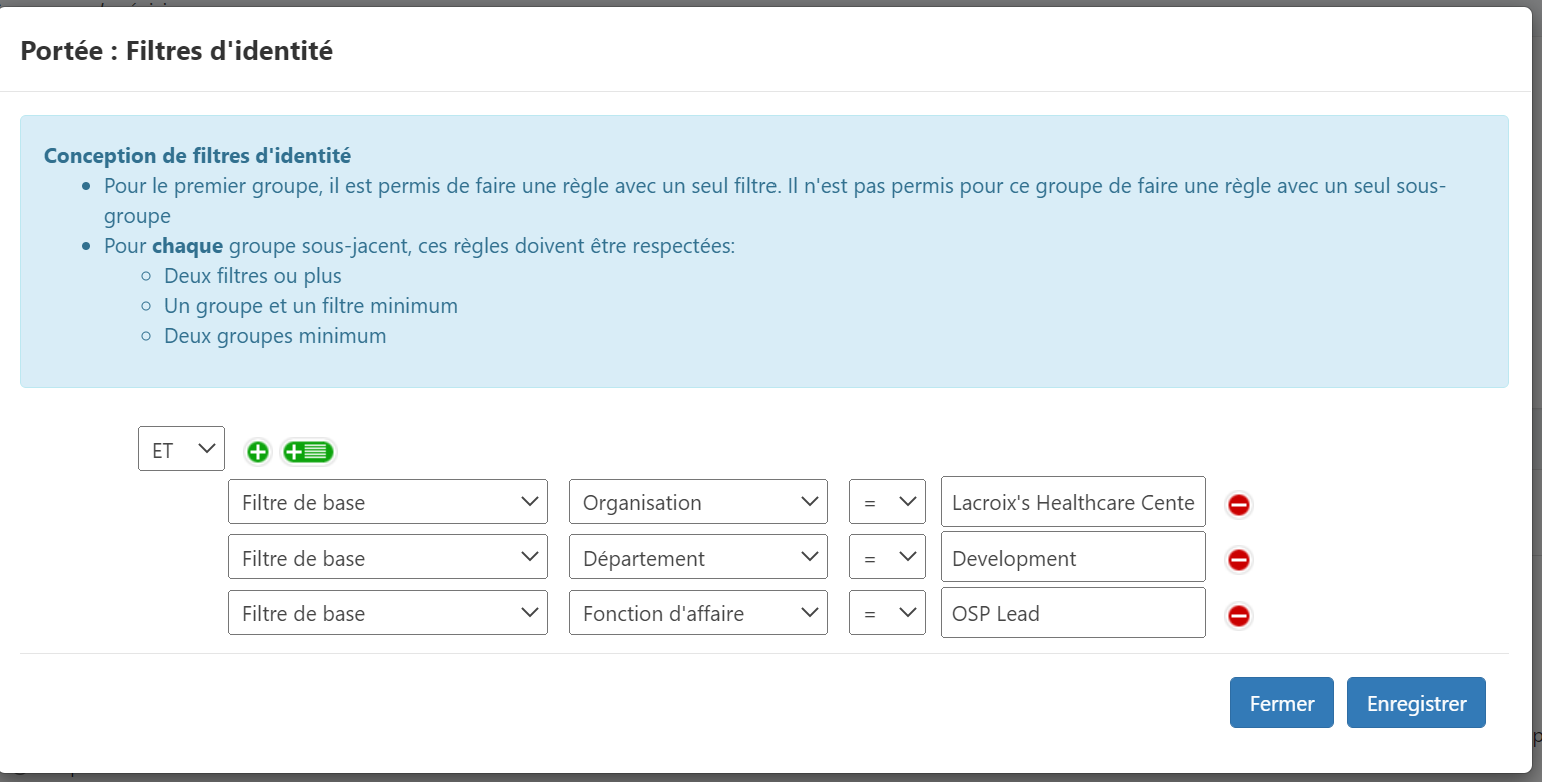

Incrivez le nom du groupe. Choisissez un nom significatif et représentatif de la nature du groupe de délégation.