Introduction

Avant-propos

A qui s'adresse ce guide ?

Ces guides de référence sont destinés aux intégrateurs de systèmes, administrateurs et opérateurs. Ils contiennent également des informations pour les personnes qui doivent approuver et réviser les identités,les droits et les rôles tels que les gestionnaires et les propriétaires d'actifs.

Les guides expliquent comment configurer et exploiter la solution RAC/M Identity et décrit les tâches que les opérateurs, les approbateurs et les certificateurs peuvent avoir à effectuer.

Documentation connexe

Les intégrateurs de systèmes et les administrateurs doivent lire le Guide de planification du déploiement de RAC/M Identity, qui donne un aperçu de la planification requise avant la mise en place de la solution RAC/M Identity.

Les intégrateurs doivent également lire le Guide de référence technique RAC/M Identity qui décrit les fonctions intégrées et les primitives disponibles dans RAC/M Identity pour configurer les formateurs, les collecteurs, les gestionnaires de fichiers et les modules de traitement des identités et des informations sur les droits d'accès.

Le Scénario type de 'RAC/M Identity fournit un exemple concret des étapes nécessaires à la mise en place et à la configuration d'une implémentation opérationnelle réelle.

Conventions utilisées dans ce guide

Ce guide utilise les conventions de formatage suivantes :

- Bold : Indique un champ, un bouton, un menu, etc., de l'interface RAC/M.

- Italique : Indique un texte que vous devez sélectionner dans une liste.

Courier: Indique le texte que vous devez saisir dans un champ. Ce type de texte représente également le nom d'un fichier de configuration ainsi que les propriétés de configurations qui s'y trouve.

Ce guide utilise également les éléments suivants :

Note

Indique une note.

Voir aussi

Indique une référence croisée, ou une autre section du guide que vous devriez lire. Par exemple, Conventions utilisées dans ce guide.

Exemple

Indique un exemple.

Important

Indique une information importante.

Note

Afin de faciliter la lecture du texte, le terme droits, lorsqu'il est utilisé seul, est un terme général pour représenter tous les accès, permissions, droits d'accès, accès physiques ainsi que tout actif physique qu'un utilisateur s'est vu accorder dans le cadre de l'initiative de GIA.

Introduction à RAC/M Identity

Cette section fournit une vue d'ensemble des concepts et de l'architecture de RAC/M Identity.

Introduction

Ce chapitre décrit RAC/M Identity, son architecture et les concepts de base que vous devez connaître pour commencer.

Note

Les exemples utilisés dans ce document sont purement fictifs.

Les captures d'écran peuvent différer légèrement de la version de votre logiciel, car nous apportons constamment des améliorations à RAC/M Identity.

Éditions de RAC/M Identity

RAC/M Identity est disponible en deux éditions - Premium et Gouvernance.

Édition Premium

L'édition Premium comprend toutes les capacités et fonctionnalités nécessaires à la mise en œuvre d'un service GIA d'entreprise à part entière qui prend en charge l'ensemble des cas d'utilisation de la gouvernance et de l'administration des identités (IGA), notamment la gouvernance, le libre-service, l'intégration avancée et le provisionnement entièrement automatisé.

Édition Gouvernance

L'édition Gouvernance comprend les capacités et les fonctionnalités requises pour améliorer rapidement la maturité de la gouvernance de la GIA. Elle constitue une solution d'entrée de gamme peu coûteuse pour les organisations qui doivent d'abord se concentrer sur le rehaussement de la gouvernance de la GIA. L'édition Gouvernance peut être mise à niveau vers l'édition Premium à tout moment, offrant ainsi une voie de mise à niveau naturelle.

Dans ce manuel, les sujets s'appliquent aux deux éditions, sauf indication spécifique.

Modèles de déploiement

RAC/M Identity as a Service

La solution RAC/M Identity est disponible en mode Software as a Service (SaaS). Il s'agit d'une mise en œuvre entièrement gérée et hautement disponible de la solution RAC/M Identity déployée dans un espace Microsoft Azure dédié à chaque client. Cette solution offre une valeur maximale aux clients en leur évitant d'avoir à mettre en place et à entretenir l'infrastructure matérielle et logicielle.

Déploiement sur site

RAC/M Identity peut également être déployé dans vos locaux ou dans votre espace privé Microsoft Azure. Dans ce cas, vous êtes responsable de la gestion et de la maintenance du matériel et de la mise à jour du logiciel. Veuillez consulter le Guide de planification de 'RAC/M Identity et le Guide d'installation de RAC/M Identity pour obtenir des informations sur l'installation de RAC/M Identity dans vos locaux ou dans votre espace privé.

Services gérés

RAC/M Identity est également disponible en tant que solution entièrement gérée et exploitée offrant un niveau de service très élevé. Ceci permet aux clients de se concentrer sur leurs activités en évitant non seulement les exigences liées à la mise en place et à la gestion du matériel et des logiciels, mais aussi la nécessité de monter, former et maintenir une équipe afin d'exploiter la solution.

La version en services gérés s'appuie sur la version SaaS avec des services d'exploitation fournis par OKIOK.

Les clients des services gérés doivent uniquement se familiariser avec les concepts généraux et les capacités de RAC/M Identity décrits dans ce manuel. Ils n'ont pas besoin de se familiariser avec les détails techniques décrits dans les guides de référence.

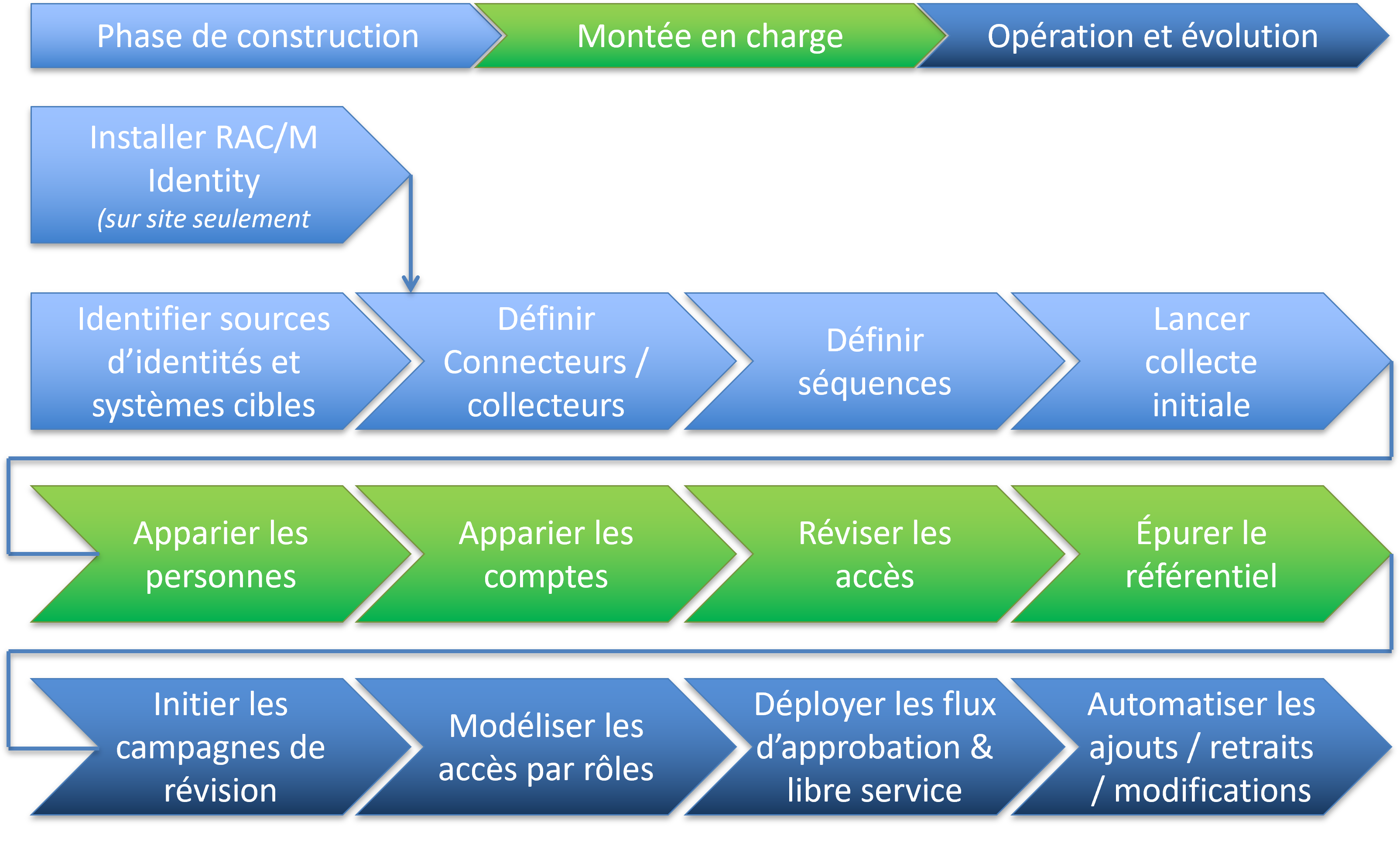

Flux de mise en œuvre de RAC/M Identity

La mise en œuvre de RAC/M Identity nécessite une série d'étapes regroupées en phases.

À ce stade, il est supposé que vous avez accès à une instance fonctionnelle de RAC/M Identity. C'est le cas si vous utilisez RAC/M Identity as a Service ou si vous accédez à une instance déjà déployée dans vos locaux ou dans votre espace infonuagique privée.

Remarque

Pour plus d'informations sur l'installation de RAC/M Identity dans vos locaux ou sur votre espace infonuagique privé, veuillez consulter le Guide de planification de RAC/M Identity et le Guide d'installation de RAC/M Identity.

Note

La plupart des étapes décrites ci-dessus s'appliquent aux deux éditions. Certaines fonctionnalités avancées comme le libre-service et le provisionnement automatisé ne s'appliquent qu'à l'édition Premium.

Les étapes de la configuration de RAC/M Identity sont expliquées plus en détail dans ce document.

Introduction à l'architecture de RAC/M Identity

RAC/M Identity est basé sur une architecture modulaire organisée en blocs fonctionnels distincts. Cette approche vous permet d'implémenter les fonctionnalités progressivement, selon vos besoins.

Référentiel d'identités et d'accès

Le référentiel est la pierre angulaire de la solution. Il est représenté ici au milieu du diagramme, car toutes les autres fonctions en dépendent.

Elle est mise en œuvre sous la forme d'une base de données SQL où sont stockées toutes les données relatives aux personnes, aux profils, aux privilèges, aux niveaux d'accès, etc. Cette base de données associe les identités et les droits pour vous fournir une vue d'ensemble de qui a accès à quoi dans vos systèmes informatiques et, éventuellement, à quels emplacements physiques ils peuvent avoir accès et quels biens ils peuvent détenir, même si les personnes vont et viennent, se déplacent au sein de l'organisation et que leurs responsabilités changent.

En général, cette base de données est mise à jour au moins quotidiennement, en obtenant des données fraîches de toutes les sources qui alimentent RAC/M Identity via des collecteurs et des connecteurs.

Le référentiel est maintenu en synchronisation permanente avec tous les systèmes intégrés par un traitement automatisé.

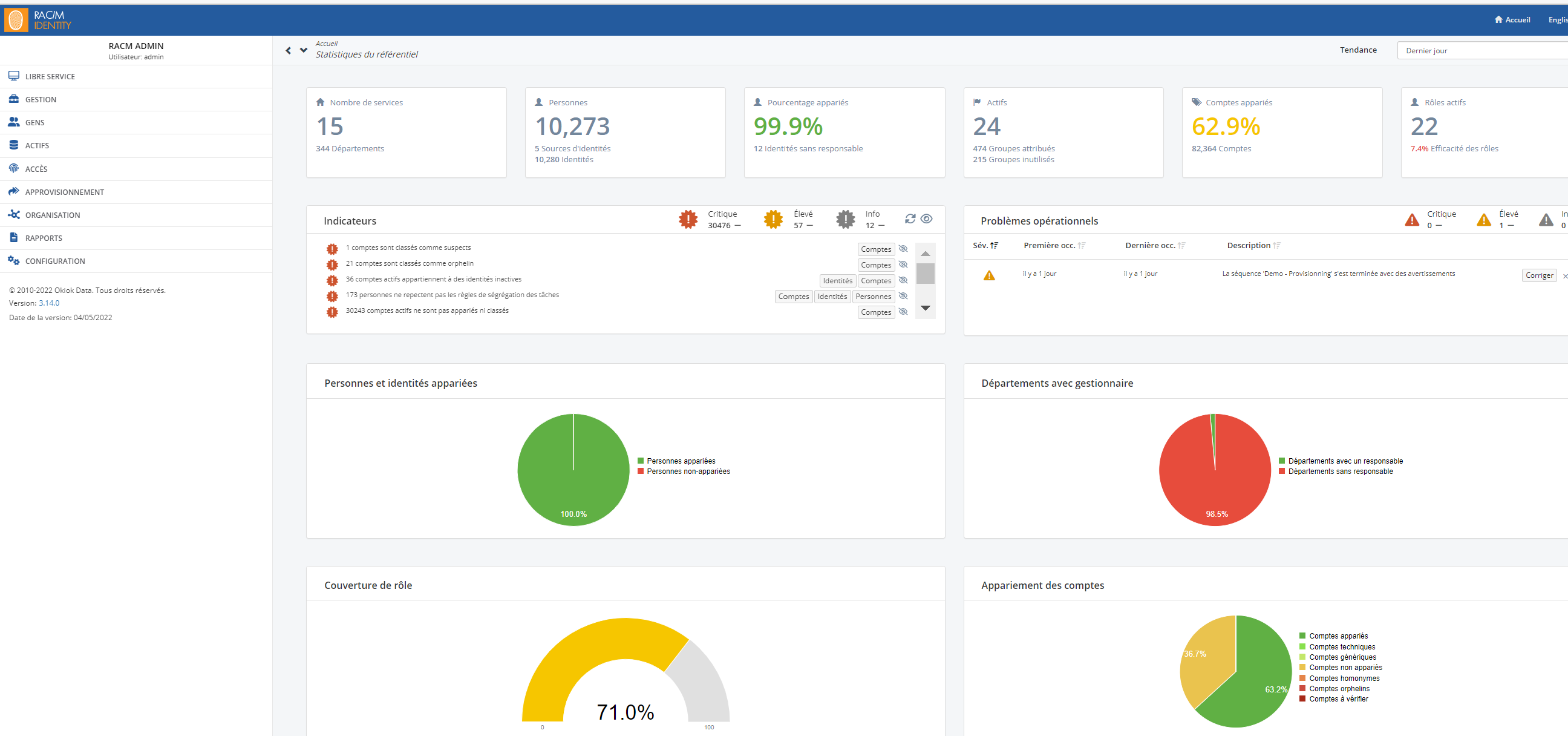

Analytique, tableaux de bord et informations sur les risques

Les capacités d'analyse avancées de RAC/M Identity sont utilisées par les fonctions de traitement automatisé pour détecter et signaler les anomalies et les situations à risque telles que les comptes orphelins (comptes qui ne sont pas liés à une personne active ou travaillant actuellement au sein de l'organisation) et s'assurer que les comptes actifs et inactifs sont correctement comptabilisés. Les résultats de chaque analyse sont documentés par des Indicateurs de risque.

Des statistiques complètes sur le référentiel GIA, telles que le nombre de personnes, d'identités, de départements et de responsables, de rôles et de comptes, ainsi que les dernières informations sur les risques, sont affichées dans un tableau de bord sur la page Accueil de RAC/M Identity. Le tableau de bord affiche également les Indicateurs opérationnels tels que les erreurs survenues lors du traitement des données. Le tableau de bord vous permet de voir en un coup d'œil des informations importantes sur votre mise en œuvre de RAC/M Identity afin de vous aider à planifier vos prochaines activités.

Extraction et modélisation des rôles

RAC/M Identity prend en charge un modèle d'accès flexible basé sur les rôles et les règles qui inclut les meilleures caractéristiques des modèles RBAC et ABAC. Il comprend de puissantes capacités de forage des rôles qui tirent parti des fonctions d'analyse avancées présentées précédemment.

Le forage de rôle pour les rôles métier s'effectue en définissant des règles basées sur des critères tels que les valeurs de tous les attributs pertinents tels que les départements, les titres, les emplois, etc. que vous déterminez. Ces règles vous permettent de spécifier des sous-ensembles d'identités et de biens à analyser en appliquant les règles pour déterminer les droits communs qui peuvent être attribués en bloc au rôle métier correspondant, ce qui simplifie grandement les opérations de gestion des accès.

Exemple de forage de rôle

Si RAC/M Identity détermine que tous les médecins du département d'oncologie ont accès au système de résultats de biopsie, à l'étage d'oncologie du bâtiment et aux laboratoires, un rôle peut être créé pour eux. Par conséquent, lorsque de nouveaux médecins sont embauchés, ils peuvent se voir attribuer ce rôle et obtenir d'emblée tous les droits associés.

Le processus de modélisation des rôles est utilisé pour configurer manuellement les rôles, les accès et autres droits. La création manuelle des rôles permet aux architectes de rôles et aux experts de domaine (SMEs) de déterminer avec précision l'ensemble des droits que chaque rôle doit avoir.

Note

Afin de pouvoir prendre des décisions éclairées sur les droits requis, il est fortement recommandé que les activités de modélisation des rôles soient réalisées avec le soutien et la coopération totale d'experts de domaine connaissant bien l'entreprise ainsi que les détails techniques des applications et des systèmes informatiques qui la soutiennent.

Le forage des rôles est une approche "ascendante" dans laquelle les droits existants sont analysés en partant de l'hypothèse qu'ils constituent un bon point de départ pour la définition des rôles métier. D'autre part, la modélisation des rôles est une approche "descendante" dans laquelle les rôles sont définis et ajustés manuellement. Les meilleures stratégies de définition des rôles combinent généralement les deux approches.

Une fois qu'une version préliminaire a été réalisée, les rôles peuvent être affinés, optimisés et rendus actifs.

Collecteurs et connecteurs ICF

Les collecteurs et les connecteurs ICF sont les mécanismes utilisés pour interfacer avec vos actifs informationnels tels que les systèmes informatiques, les applications, les bases de données, les systèmes RH, les systèmes de contrôle d'accès physique, etc. Ils permettent la collecte fiable et automatisée d'informations pour alimenter le référentiel de RAC/M Identity. Les collecteurs et les connecteurs sont facilement adaptés et configurés pour intégrer tout système ou application.

Les connecteurs Identity Connector Framework (ICF) sont des composants en logiciel libre, basés sur une norme industrielle largement utilisée, qui fournissent une connectivité bidirectionnelle aux sources de données telles que les systèmes, les applications et les bases de données. Ils sont très flexibles et peuvent être configurés pour intégrer pratiquement n'importe quelle application ou système.

Les Connecteurs ICF sont requis pour le provisionnement automatisé des identités et des droits.

Les Collecteurs sont utilisés pour importer des informations à partir de fichiers CSV et de connecteurs ICF. L'importation de données à partir de fichiers CSV est utile pour les systèmes pour lesquels les connecteurs ICF ne sont pas souhaités ou non disponibles ainsi que pour les systèmes pour lesquels vous avez seulement besoin de lire les données.

Note

L'utilisation de collecteurs pour importer à partir de fichiers CSV nécessite une automatisation minimale, telle que des scripts, pour s'assurer que les fichiers sont périodiquement générés et envoyés au serveur de RAC/M Identity.

Les collecteurs et les connecteurs fournissent à RAC/M Identity la flexibilité nécessaire pour s'intégrer de manière transparente à tout environnement client.

Flux de travail d'approbation et de provisionnement (édition Premium)

Les flux de travail d'approbation de de provisionnement vous permettent de mettre en place un processus formel pour demander, approuver et provisionner les demandes d'accès.

Les flux de travail d'approbation imposent les étapes qui peuvent être nécessaires pour obtenir l'approbation formelle d'une demande d'accès, telle que l'accès à une application, avant que la demande puisse être satisfaite. Les flux de travail d'approbation peuvent être configurés pour exiger l'approbation du responsable du demandeur, du propriétaire de l'actif ou d'un approbateur désigné. Les flux d'approbation peuvent être définis en fonction de la sensibilité des actifs et de droits demandés.

Les flux de travail de provisionnement mettent en œuvre la séquence des actions à exécuter lorsque des changements doivent être apportés aux actifs informatiques. Les flux de travail de provisionnement prennent en charge la création, la modification et la suppression des comptes et des droits grâce à des stratégies d'exécution souples et puissantes.

Une fois approuvées, les demandes et les modifications peuvent être satisfaites par l'envoi de courriels structurés ou l'ouverture de billets pour les systèmes qui ne sont pas entièrement intégrés ou par l'apport direct des modifications dans les systèmes intégrés à l'aide de connecteurs ICF.

Portail libre-service (édition Premium)

Le portail libre-service est l'interface principale permettant aux utilisateurs, aux gestionnaires, aux propriétaires d'actifs et aux certificateurs d'initier et d'approuver des demandes et d'effectuer des campagnes de révision d'accès.

Le portail libre-service inclus avec RAC/M Identity est conçu pour optimiser l'expérience utilisateur en adoptant les logos et les couleurs de votre organisation et en présentant uniquement les caractéristiques et les fonctionnalités pertinentes pour les utilisateurs en fonction de leurs responsabilités et de leur niveau de compétence respectifs.

Une version limitée du portail libre-service est fournie dans l'édition Gouvernance pour soutenir les campagnes de révision d'accès.

Rapports et campagnes de révision d'accès

Les rapports et les campagnes de révision d'accès offrent une visibilité approfondie du référentiel de RAC/M Identity. Ceci vous permet de visualiser et produire des rapports sur de nombreux aspects intéressants de la mise en œuvre de RAC/M Identity, tels que les droits détenus par certains utilisateurs, les similitudes entre les rôles, les anomalies et les situations à risque, et bien plus encore.

Bien que RAC/M Identity contienne un catalogue complet de rapports standards, des rapports et des requêtes personnalisés peuvent être créés selon les besoins. Des connaissances en bases de données sont utiles pour comprendre le modèle de données de RAC/M Identity lors de la génération de rapports et de requêtes personnalisés.

Les campagnes de révision d'accès vous permettent de lancer et de gérer facilement des campagnes de révision d'accès (également connues sous le nom de campagnes de recertification), qui fournissent un cadre solide pour la revue formelle des droits détenus par les utilisateurs afin de s'assurer qu'ils sont toujours nécessaires.

Les campagnes comprennent une portée, une date de début et de fin et des flux de travail d'escalade. Elles peuvent être définies pour réviser les identités, les accès, les rôles, les fonctions d'affaires et les violations des règles d'affaires telles que les violations de la séparation des fonctions (SOD). Ces droits peuvent être révisés par des gestionnaires, des propriétaires d'actifs ou tout autres certificateurs désignés.

Les campagnes peuvent être conçues pour se concentrer sur des sous-ensembles ou des catégories spécifiques d'éléments à examiner et peuvent avoir lieu aussi souvent que votre organisation en a besoin pour répondre aux exigences de conformité.

Se connecter pour la première fois

Cette section présente des instructions pour se connecter à RAC/M Identity pour la première fois, changer le mot de passe par défaut et se déconnecter.

Note

Cette procédure vous guide à travers les étapes de connexion à l'aide du compte par défaut super admin. Ce compte est uniquement utilisé pour l'installation et la configuration initiales de RAC/M Identity. L'authentification pour les opérations quotidiennes sera effectuée en utilisant des mécanismes d'authentification avancés, typiquement en utilisant l'authentification unique avec un Active Directory sur site ou en utilisant l'identité fédérée et l'authentification multi-facteur (MFA) avec un fournisseur d'identité SAML.

Pour se connecter à RAC/M Identity pour la première fois :

Ouvrez un navigateur Web et entrez l'URL de RAC/M Identity.

L'URL aura le format suivant :

https://hostname[:numéro de port].La page de connexion de RAC/M Identity s'ouvre.

Note

Si vous ne connaissez pas l'URL pour accéder à RAC/M Identity, veuillez vous adresser à votre service d'assistance informatique.

Dans la zone de texte Identifiant, incrivez Admin.

Dans la zone de texte Mot de passe, incrivez le mot de passe par défaut.

Cliquez sur Ouverture de session.

La session RAC/M s'ouvre.

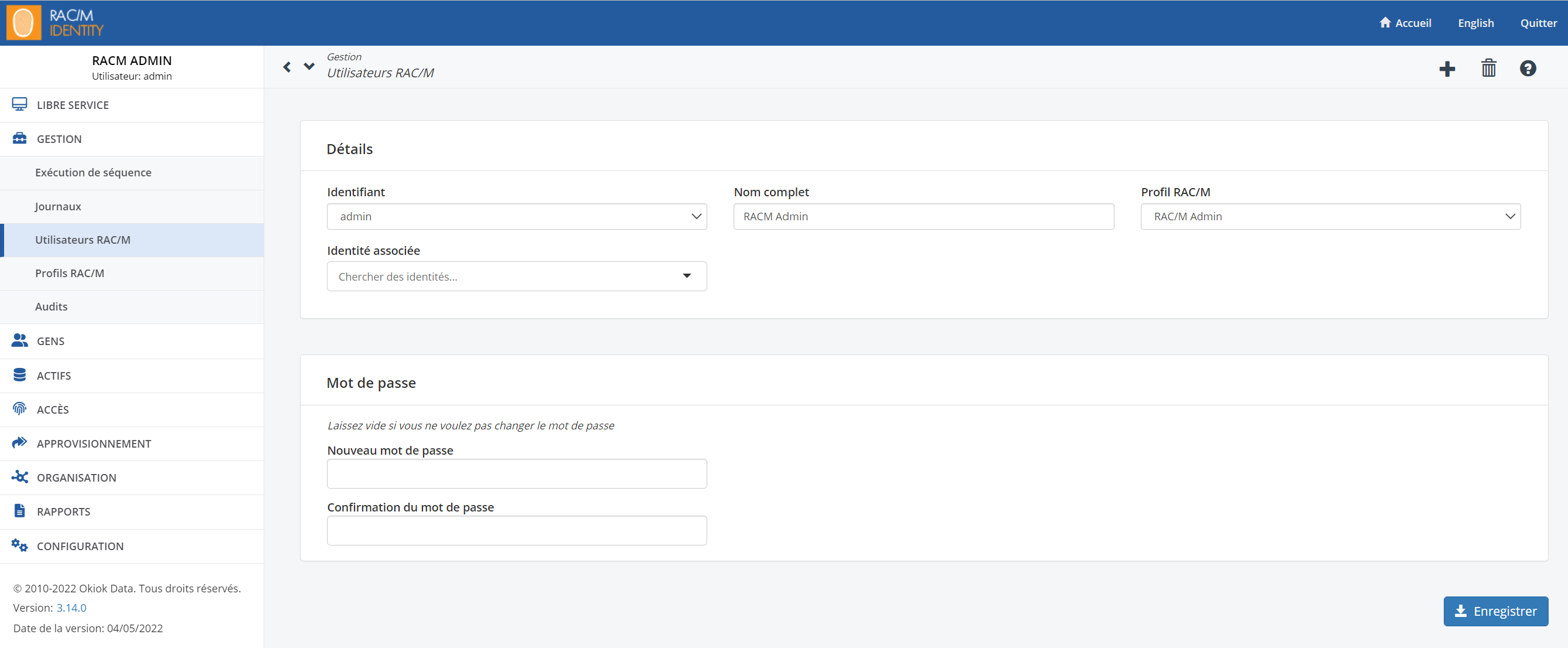

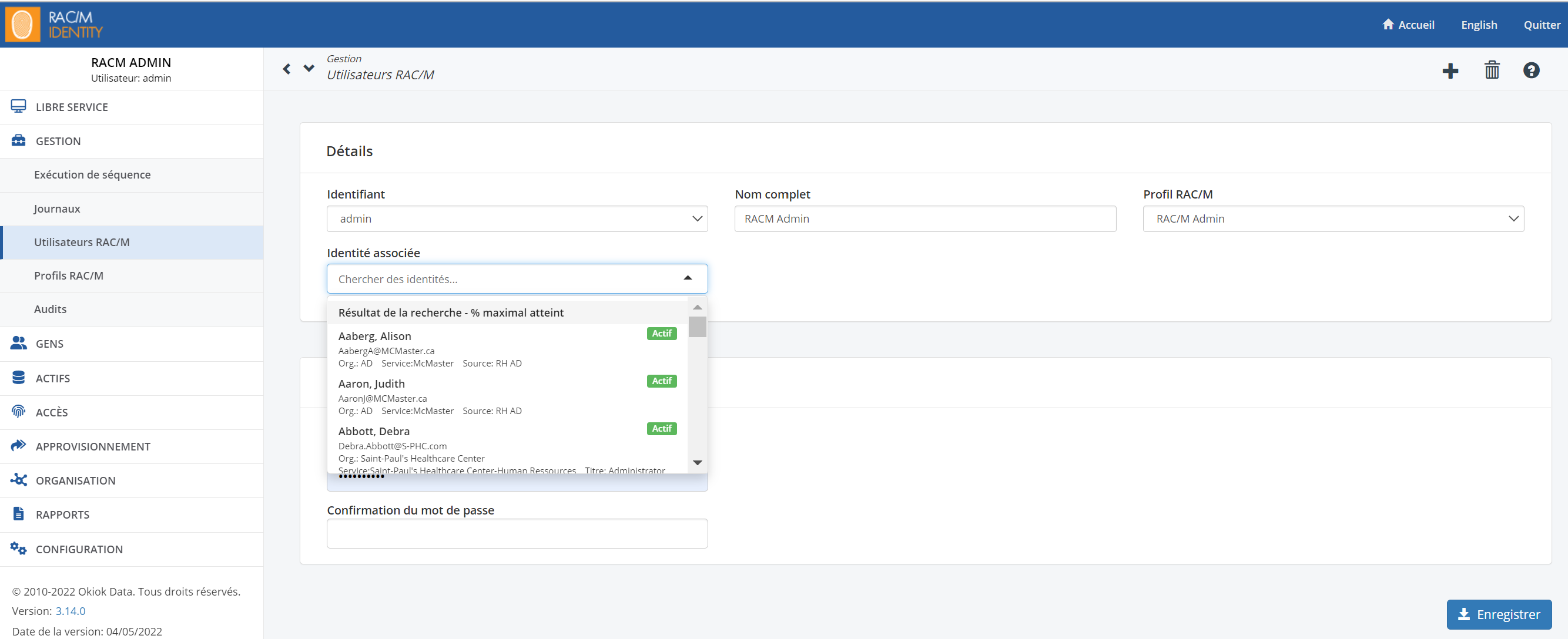

Pour changer le mot de passe par défaut:

- Dans la barre de menu, cliquez sur GESTION.

- Dans le menu GESTION, cliquez sur Utilisateurs RAC/M.

- Sélectionnez l'utilisateur Admin.

- Sous Mot de passe, dans la zone de texte Nouveau mot de passe, incrivez le nouveau mot de passe.

- Dans la zone de texte Confirmation du mot de passe, Réinscrivez le nouveau mot de passe.

- Cliquez sur Enregistrer.

Le mot de passe par défaut du compte administrateur a été modifié.

Important

Bien que ce mot de passe ne soit utilisé que pour la configuration initiale de RAC/M Identity, il est important que vous choisissiez un mot de passe de qualité, d'au moins 16 caractères, afin d'assurer une protection suffisante pendant le processus d'installation et de configuration.

Il sera possible (et recommandé) de désactiver l'utilisation des mots de passe intégrés une fois qu'un fournisseur d'authentification sera configuré.

Pour se déconnecter de RAC/M:

- Dans le coin supérieur droit de la page principale, cliquez sur le bouton Quitter.

À propos de l'interface utilisateur de RAC/M Identity

L'interface utilisateur de RAC/M Identity affichée après la connexion dépend du profil de RAC/M Identity de l'utilisateur.

Les utilisateurs disposant de privilèges administratifs verront la console de gestion, tandis que les utilisateurs réguliers ainsi que ceux qui doivent approuver les demandes d'accès et effectuer des campagnes de révision d'accès verront une vue simplifiée du portail libre-service avec des fonctionnalités personnalisées, adaptées à leurs responsabilités.

Cette section présente une description de la console de gestion de RAC/M Identity.

L'interface de la console de gestion se compose de quatre sections principales.

Page d'accueil de RAC/M Identity

Barre de menu

La barre de menu est située sur le côté gauche de l'écran.

- LIBRE-SERVICE : pour effectuer des opérations GIA telles que l'émission de demandes d'accès, l'approbation de demandes et l'exécution de campagnes de révision d'accès.

- GESTION : pour gérer les tâches en file d'attente, le traitement automatisé, les utilisateurs locaux de RAC/M Identity, les profils de RAC/M Identity et les mots de passe.

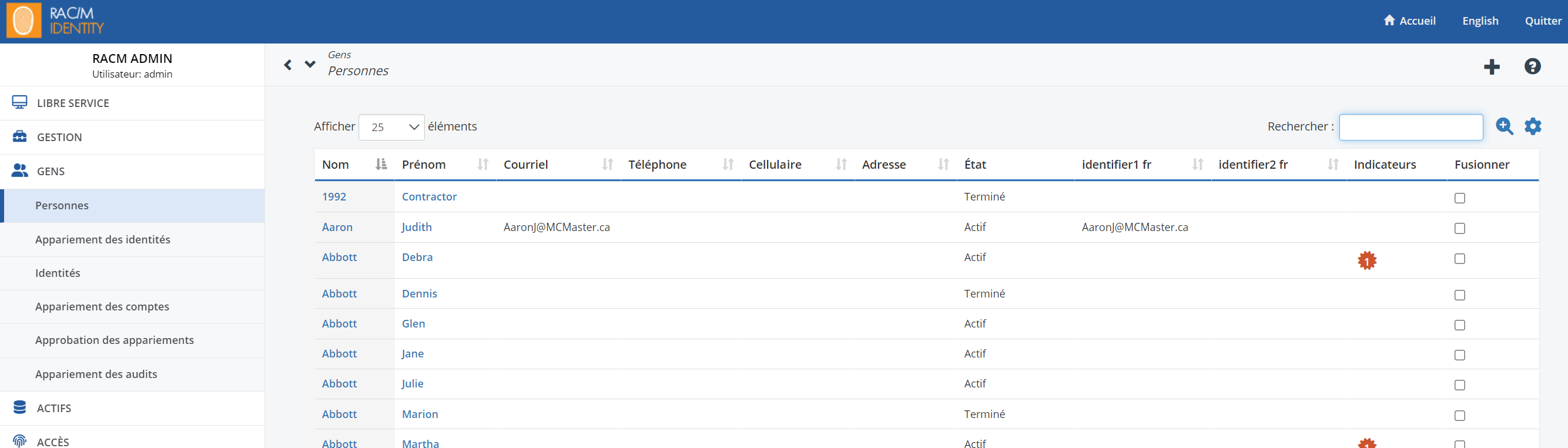

- GENS : pour gérer les personnes et les identités ; faire correspondre les identités aux personnes, les comptes aux identités, les comptes aux événements d'audit et approuver la correspondance des comptes.

- ACTIFS : pour gérer les systèmes d'information, les applications et les actifs physiques, leur regroupement, les flux d'approbation, les groupes de délégation et les comptes;

- ACCÈS : pour lancer des campagnes de révision ; effectuer la modélisation, l'exploration, la révision, l'optimisation et l'activation des rôles ; définir les politiques de séparation des tâches (SOD) et les fonctions métier.

- PROVISIONNEMENT : pour visualiser l'état des demandes de provisionnement passées et en cours.

- ORGANISATION : pour gérer la structure de votre organisation.

- RAPPORTS : pour générer et visualiser des rapports standards et personnalisés.

- CONFIGURATION : pour configurer les blocs de construction, les règles et les politiques utilisées pour créer et gérer la logique d'affaires personnalisée et les traitements automatisés.

Barre d'outils principale

La barre d'outils principale est située en haut de l'interface.

- Le bouton Acceuil ouvre la page d'accueil. La fenêtre principale consiste en un tableau de bord qui fournit une vue de l'état général de RAC/M Identity avec des statistiques détaillées ainsi que des indicateurs de risques et des indicateurs opérationnels à jour.

- Le bouton Français/English change la langue de l'interface.

- Le bouton Quitter met fin à votre session RAC/M.

Barre d'outils secondaire

La barre d'outils secondaire varie en fonction de la page affichée. Typiquement, vous trouverez :

- Le bouton

vous permet de revenir à la page précédente. Il fonctionne comme le bouton Précédent de votre navigateur Web.

- Le bouton

vous permet d'afficher votre historique de navigation.

- Le bouton

ouvre des informations supplémentaires sur la tâche en cours.

- Le bouton

permet d'ajouter un nouvel objet tel qu'une personne, un collecteur, un compte, etc. à la page en cours. Ce bouton ne s'affiche que lorsque la page permet d'ajouter un objet.

- Le bouton

permet de supprimer l'objet sélectionné de la page courante. Ce bouton est affiché uniquement lorsque la page permet de supprimer un objet.

Fenêtre principale

La fenêtre principale peut contenir deux types de pages : Les pages de sélection et les pages de détails.

Les pages de sélection sont essentiellement des listes d'objets. Elles affichent généralement des fonctionnalités de navigation et de recherche au-dessus de la liste ainsi que des boutons contextuels en dessous de la liste.

Le champ Recherche vous permet d'effectuer une recherche de base dans les principaux champs de données.

Le bouton vous permet d'ajouter des filtres aux en-têtes de colonne.

Le bouton vous permet de personnaliser les colonnes affichées.

Les pages détails affichent une vue détaillée de l'objet sélectionné. Elles peuvent afficher des boutons qui vous permettent de créer, de mettre à jour, de supprimer ou de dupliquer des objets. Les pages de détails peuvent également afficher des listes déroulantes qui vous permettent de créer des liens entre les objets.

Tâches de base

Ce chapitre présente les tâches qui sont régulièrement effectuées par tous les utilisateurs de RAC/M Identity disposant de droits d'administration.

Les tâches courantes, telles que la création, la mise à jour et la suppression d'un objet, sont toujours exécutées de la même manière.

Naviguer les pages de listes

Pour parcourir les pages d'une longue liste de plusieurs pages, utilisez les boutons situés en bas de la page :

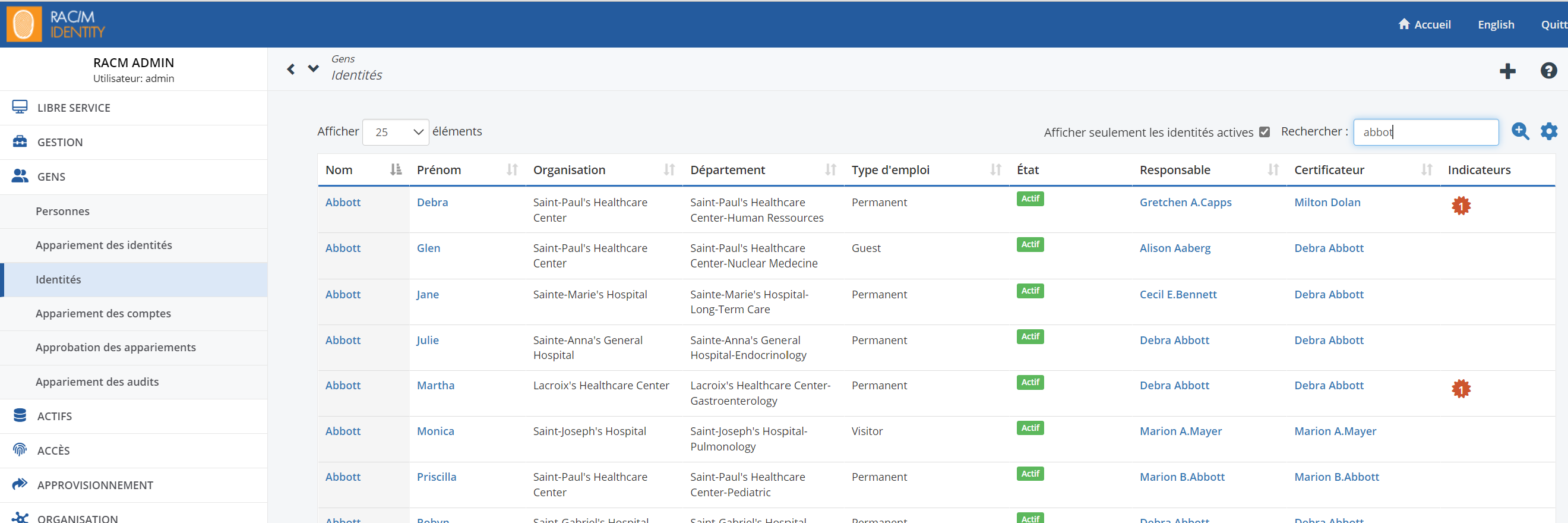

Effectuer une recherche dans une page de sélection

Pour effectuer une recherche simple dans une page de sélection (par exemple, Personnes, Identité, Groupements d'actifs, Comptes, Groupes, Groupes de délégation, etc. ), il suffit de taper un nom, un mot clé ou une séquence de caractères dans la zone de texte Recherche. La recherche renverra toutes les entrées qui contiennent le mot-clé ou la séquence de caractères n'importe où dans les champs principaux.

De nombreuses pages comportent des cases à cocher permettant de filtrer les résultats affichés. Par exemple, la page Identité vous permet d'afficher uniquement les identités actives en cochant la case Afficher uniquement les identités actives. Ceci est utile pour masquer les identités inactives ou résiliées.

Effectuer une recherche dans une page de détails

Pour effectuer une recherche dans une page de détails, cliquez dans un champ de recherche et ouvrez une liste déroulante ou incrivez quelques lettres du nom de l'objet que vous recherchez. Tous les éléments correspondants apparaissent dans la liste déroulante. Vous pouvez alors sélectionner l'élément souhaité.

Enregistrer un objet

Lorsque vous modifiez un objet dans une page de détails, vous pouvez enregistrer vos modifications en cliquant sur le bouton Enregistrer situé dans le coin inférieur droit de la page.

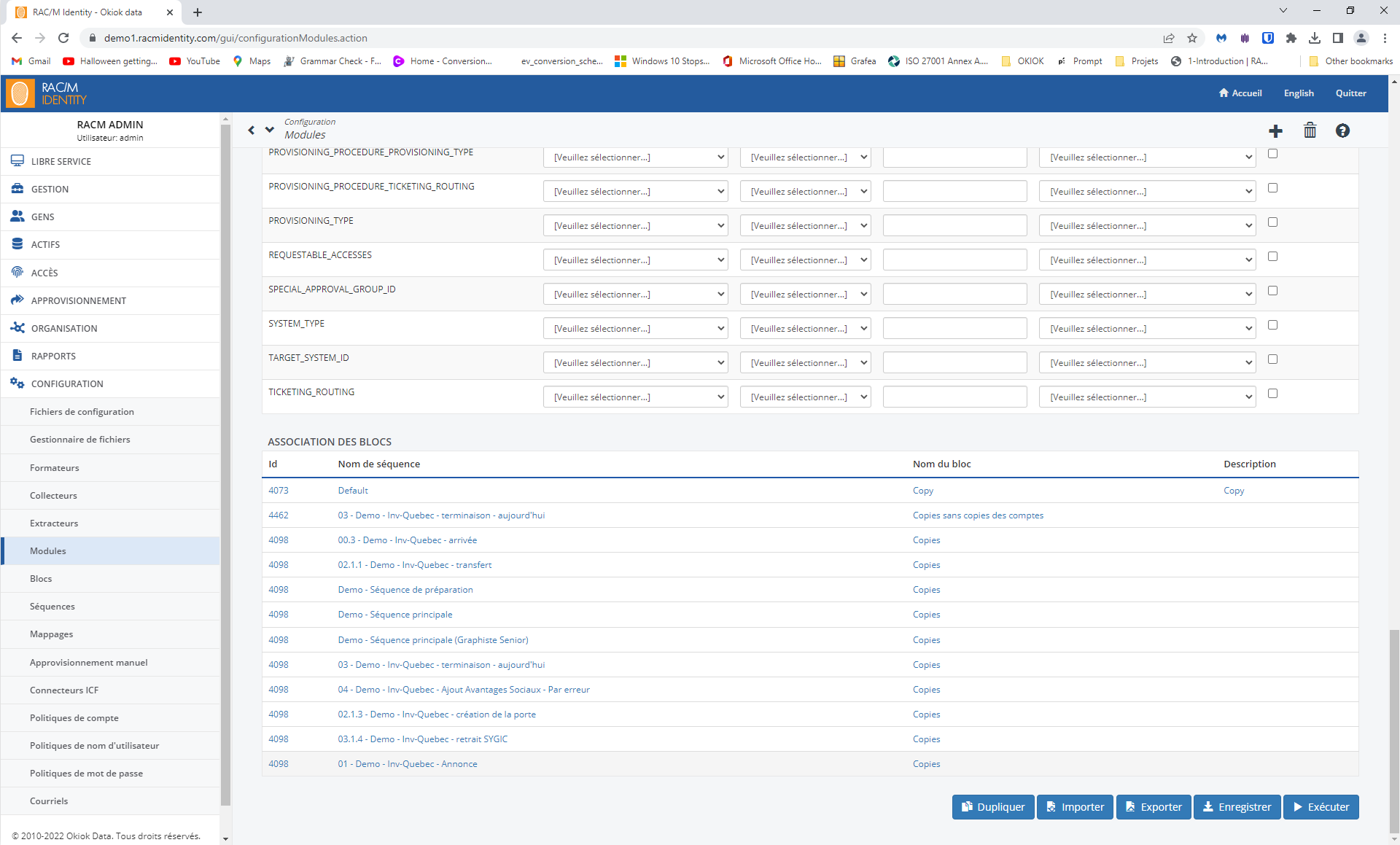

Exporter un objet

La définition de nombreux objets complexes tels que les modules, les blocs et les séquences peut être exportée et sauvegardée sur le disque en cliquant sur le bouton Export en bas de la page. Un fichier .dat contenant les paramètres et les métadonnées de l'objet est créé. Une boîte de dialogue s'ouvre pour vous demander si vous souhaitez l'enregistrer ou l'ouvrir avec votre outil logiciel préféré.

Note

Lorsque vous choisissez d'enregistrer le fichier .dat, RAC/M Identity l'envoie dans un répertoire de téléchargement par défaut ; par exemple, C:> Users> Nom_de_l'utilisateur> Downloads.

Importer un objet

Les fichiers .dat existants pour des objets tels que des modules, des blocs et des séquences peuvent être importés dans RAC/M Identity. Ouvrez une page d'objet et cliquez sur le bouton Importer au bas de la page.

Une boîte de dialogue s'ouvre pour vous demander de sélectionner le répertoire du fichier .dat à importer. Sélectionnez le fichier et cliquez sur Open.

L'objet est importé dans RAC/M Identity.

Dupliquer un objet

Vous pouvez dupliquer des objets complexes existants tels que des modules, des blocs et des séquences pour simplifier la création de nouveaux objets similaires en cliquant sur le bouton Dupliquer en bas de la page.

Un nouvel objet sera créé avec les mêmes valeurs que l'objet original, à l'exception des champs qui doivent être uniques, qui seront vides.

Sous Détails, dans le champ Nom, incrivez le nom du nouvel objet, ajustez le champ Description et cliquez sur le bouton Enregistrer au bas de la page.

Supprimer un objet

Un objet peut être supprimé à partir d'une page de détails. Dans la page de sélection, sélectionnez l'objet à supprimer dans la liste. Une fois dans la page de détails, cliquez sur le bouton situé dans le coin supérieur droit de la page. Un message de confirmation s'ouvre.

Note

Certains objets ne peuvent pas être supprimés s'ils sont associés à un autre objet (par exemple, une personne ne peut pas être supprimée si elle est associée à une identité). Dans ce cas, vous devez dissocier tous les objets dépendants avant de le supprimer. Si un objet ne peut pas être supprimé, un message d'erreur apparaît en haut de la page.